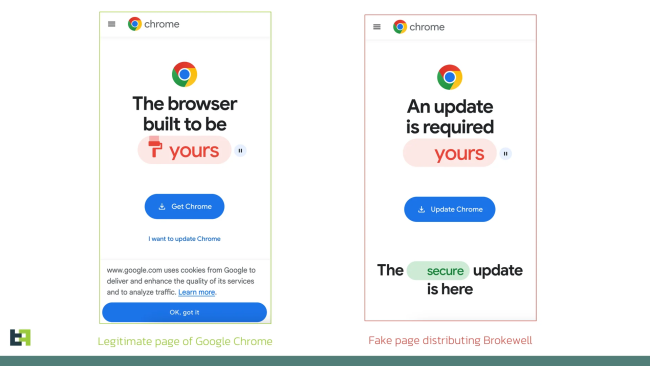

Malware Brokewell zachycený bezpečnostní firmou ThreatFabric je do zařízení s Androidem doručen prostřednictvím falešné aktualizace prohlížeče Google Chrome, která se zobrazuje při používání brozseru. Brokewell je aktivně vyvíjen a kombinuje v sobě rozsáhlé možnosti převzetí zařízení a vzdáleného ovládání.

Výzkumníci společnosti ThreatFabric zabývající se riziky podvodů našli Brokewell po prozkoumání falešné stránky s aktualizací prohlížeče Chrome, na kterou byl vypuštěn payload, což je běžná metoda, jak nic netušící uživatele přimět k instalaci malwaru. Při zkoumání předchozích kampaní výzkumníci zjistili, že Brokewell byl již dříve použit k cílení na finanční služby typu "kup teď, zaplať později" a maskoval se i jako rakouská digitální autentizační aplikace s názvem ID Austria.

Co Brokewell všechno umí?

Hlavními schopnostmi Brokewellu je krást data a nabízet útočníkům vzdálené ovládání napadeného zařízením. Zvládá toho opravdu hodně. Například napodobuje přihlašovací obrazovky cílových aplikací a krade přihlašovací údaje (jde o tzv. překryvné útoky). Používá vlastní WebView k zachycení a získání souborů cookie po přihlášení uživatele na legitimní web a zachycuje interakci oběti se zařízením, včetně klepnutí, přejetí prstem a textových vstupů, aby ukradl citlivé údaje zobrazené nebo zadané na zařízení. Získává také protokoly hovorů a zjišťuje fyzickou polohu zařízení a zachycuje zvuk pomocí mikrofonu zařízení.

Po převzetí zařízení také umožňuje útočníkovi vidět displej zařízení v reálném čase (obrazovka se k němu streamuje) a může na napadeném zařízení vzdáleně provádět dotyková gesta a gesta přejetí prstem. Umožňuje také vzdálené klikání na prvky, psaní textu do zadaných polí a simuluje stisknutí fyzických tlačítek. Dokáže také zařízení na dálku aktivovat a nastavit hodnoty jasu a hlasitosti, což poslouží k jeho utajení.

Objevení nové rodiny malwaru Brokewell, která od základu implementuje funkce převzetí zařízení, poukazuje na přetrvávající poptávku po těchto funkcích mezi kyberzločinci. Tito aktéři potřebují tuto funkci k páchání podvodů přímo na zařízeních obětí, což představuje značnou výzvu pro nástroje pro odhalování podvodů, které se do značné míry spoléhají na identifikaci zařízení nebo snímání otisků zařízení.

Malware jako služba

Společnost ThreatFabric ve své zprávě uvádí, že za projektem Brokewell stojí osoba, která si říká Baron Samedit a která nejméně dva roky prodávala nástroje pro ovládání ukradených účtů. Výzkumníci navíc objevili další nástroj s názvem "Brokewell Android Loader", který rovněž vyvinul Samedit. Tento loader dokáže obejít omezení, která Google zavedl v systému Android 13 a později, aby zabránila zneužití služby Accessibility Service pro vedlejší aplikace (APK). Očekávají, že Brokewell bude dále vyvíjen a nabízen dalším kyberzločincům na undergroundových fórech jako součást malwaru jako služby (MaaS).

Jak se bránit

Rodiny malwaru, jako je Brokewell, představují významné riziko pro zákazníky finančních institucí a vedou k úspěšným případům podvodů, které lze bez řádných opatření pro odhalování podvodů jen těžko odhalit.

Chcete-li se chránit před malwarovými infekcemi systému Android, vyhněte se stahování aplikací nebo aktualizací aplikací z míst mimo Google Play a zajistěte, aby byla v zařízení vždy aktivní funkce Play Protect.

Neklikejte na odkazy, které vám přijdou v SMS nebo e-mailu. Případně si můžete nainstalovat bezpečnostní software. Aktualizujte operační systém, jakmile je nová verze k dispozici a udržujte aktuální také nainstalované aplikace.

Zdroj: Threatfabric, Bleeding Computer