Podle zjištění AVG Web Security Research týmu se pomocí botnetu Mumba podařilo internetovým útočníkům odcizit více než 60 GB osobních dat uživatelů. Jednalo se o osobní údaje ze sociálních sítí, čísla bankovních účtů, kreditních karet a obsah elektronické komunikace. Botnet Mumba byl vytvořen jednou z nejsofistikovanějších skupin internetových útočníků, známou jako Avalanche Group. Jejím členům se podařilo zdokonalit svůj systém hromadné produkce phishingových stránek a malwaru určeného k nelegálnímu získávání osobních dat. Mumba využívá poslední verzi programu Zeus, jednoho z nejrozšířenějších malwarů současnosti. A čím je botnet tak zajímavý? Nejběžnější malwarové sítě posílají odcizená data přímo na servery internetových útočníků, což je metoda, při které bezpečnostní odborníci tyto servery poměrně snadno dohledají a vyřadí z provozu. Když si útočníci uvědomili, jak snadno byly jejich nechráněné servery vyřazeny, začali vymýšlet nové způsoby ochrany. Patří mezi ně změna bezpečnostních nastavení serverů, využívání modulů k ochraně aplikací a kódování. Výzkum společnosti AVG odhalil typ ochrany nové generace. Internetoví útočníci jej využívají k ochraně svého řídicího serveru, s nímž malware komunikuje, jakož i serveru, kam jsou odcizená data ukládána. Nová generace ochrany představuje rozsáhlou síť bran běžících na napadeném PC koncového uživatele, které cloní server pachatele a chrání jej tak před přímým přístupem.

Botnet „Mumba“ pod drobnohledem

Tým vědců z AVG přišel s označením „Mumba“ na základě některých neobvyklých vlastností, které odborníci odhalili na serveru a jež tento botnet odlišují od jiných internetových útoků, zkoumaných v minulosti. Níže uvedená zjištění vycházejí z informací, které se o něm týmu podařilo shromáždit v posledních dvou měsících.

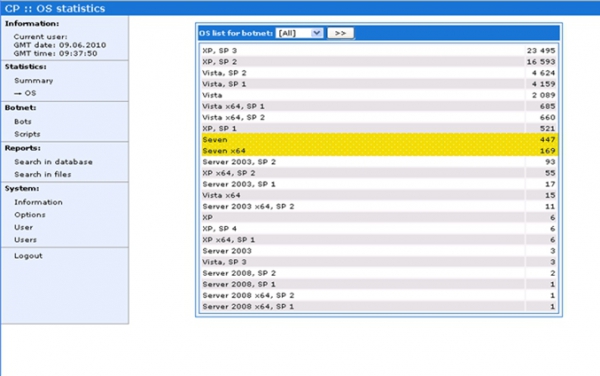

Ukázalo se, že botnet „Mumba“ používá k odcizení dat z napadených počítačů čtyři různé varianty nejnovější verze malwaru Zeus. Zeus verze 2.0.4.2 nyní podporuje i nejnovější operační systém společnosti Microsoft – Windows 7 – a dokáže odcizit data http protokolu z prohlížeče Mozilla Firefox. Botnet „Mumba“, který využívá hojně rozšířeného malwaru Zeus, odcizil více než 60 GB dat přibližně 55 000 uživatelů po celém světě. Jednalo se o přístupová oprávnění k internetovým stránkám sociálních sítí, bankovních účtů a dále i čísla kreditních karet a e-mailovou komunikaci.

Analýza dat prokázala, že k prvnímu hromadnému útoku botnetu „Mumba“ došlo koncem dubna 2010. Během prvního týdne dokázali provozovatelé botnetu napadnout více než 35 000 počítačů (obr. 4). Od té doby uskutečnili několik menších útoků, při nichž napadli dalších 20 000 počítačů.

Infrastruktura botnetu

Zajímavostí tohoto botnetu je jeho infrastruktura. Zatímco většina současných botnetů Zeus využívá buď zabezpečený hosting nebo napadené a ovládnuté webové servery, tento botnet využívá techniku fast-flux network (viz http://en.wikipedia.org/wiki/Fast_flux). Výzkum provedený Dancho Danchevem prokázal, že DNS servery botnetu tvoří součást známé fast-flux sítě skupiny Avalanche.

Jedná se o jednu z nejsofistikovanějších skupin internetových útočníků, která výrazným způsobem zdokonalila systém hromadného rozmísťování phishingových stránek a „crimewaru“. Dnes je tak mnohem obtížnější identifikovat tyto útoky „klasickým“ vyhledáváním hostitelských serverů, na nichž jsou uložena botnetem „Mumba“ odcizená data.

Podle nedávno zveřejněné zprávy APWG (Anti-Phishing Working Group – www.antiphishing.org) sloužila až dosud fast-flux síť skupiny Avalanche převážně pro phishingové útoky a malwarový hosting. Botnet „Mumba“ je patrně jedním z prvních, který využívá skupina Avalanche nejen k útokům, ale i k samotnému hostingu odcizených dat. Jde zřejmě o další vývojový posun v nekonečném souboji mezi vývojáři bezpečnostních programů a internetovými útočníky.

Některé IP adresy botů přiřazované z domény botnetu „Mumba“, které skupina Avalanche používá:

• 41.251.70.127 (GeoIP: Maroko)

• 190.225.21.138 (GeoIP: Argentina, Buenos Aires)

• 186.9.91.96 (GeoIP: Chile, Santiago)

• 67.159.50.167 (GeoIP: USA)

• 190.225.21.138 (GeoIP: Argentina, Buenos Aires)

DNS servery, které přiřazují tyto IP adresy, jsou uvedeny na různých „blacklistech“ monitorujících phishingové a malwarové aktivity spojené se skupinou Avalanche.

Jak se bránit?

Internetoví útočníci stále zdokonalují své techniky a metody tak, aby se vyhnuli odhalení tradičním filtrováním URL adres a databázovými bezpečnostními programy. Účinnou ochranou jsou v tuto chvíli nejnovější bezpečnostní produkty, které dokáží monitorovat obsah a kód webových stránek v reálném čase.

Galerie: Nová hrozba: Botnet Mumba

Další fotogalerie

Nejnovější výzkum společnosti AVG odhalil po celém světě síť 55 000 počítačů napadených internetovými útočníky v rámci botnetu Mumba.

Máte k článku připomínku? Napište nám

Mohlo by se vám líbit

video

video

Doporučujeme

doporučujeme

Novinky

-

Televizní ovladače už jsou pasé. Tohle je mnohem praktičtější technologie

-

Kde se nejčastěji „půjčuje“ Wi-Fi od sousedů – Překvapí vás, v které zemi to je

-

EU chystá další regulaci: Po USB portech si posvítí i na nabíječky, routery či monitory

-

NASA vyfotila dalekého cestovatele z jiné galaxie: Takto jej dosud nikdo neviděl

Testy a žebříčky

bezpečnost

-

Nenápadná rozšíření prohlížečů Chrome a Edge čekala roky: Pak nakazila 4,3 milionu počítačů spywarem

-

Půjčujete dětem telefon? Stačí chvilka nepozornosti a je pozdě

-

Evropský boj o šifrování: Zasáhne komise do soukromí online komunikace?

-

Obří díra ve WhatsAppu: Kdokoliv mohl zjistit vaše telefonní číslo