Jak zranitelnost funguje?

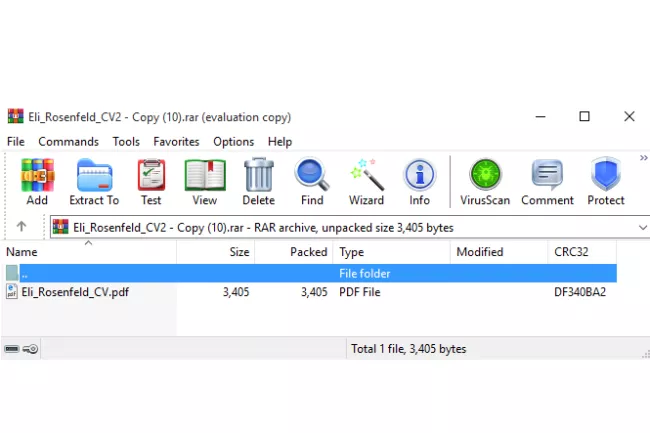

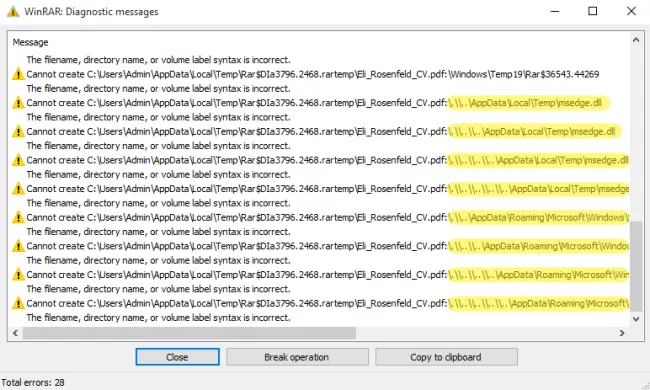

Zranitelnost označená jako CVE-2025-8088 vychází z techniky známé jako „path traversal“ (procházení cestou). Útočníci využívají speciálně upravené RAR archivy, které obsahují skryté soubory umístěné v neviditelných alternativních datových tocích (ADS).

Při extrakci těchto archivů WinRAR ne vždy správně detekuje tyto skryté cesty, což umožňuje umístit škodlivé soubory do systémových adresářů, jako je složka pro spuštění při startu systému. To znamená, že škodlivý kód může být spuštěn automaticky při každém zapnutí počítače.

Skupina RomCom a její cíle

RomCom, známá také pod názvy Storm-0978, Tropical Scorpius nebo UNC2596, je kyberšpionážní skupina s vazbami na Rusko. Dříve se zaměřovala především na Ukrajinu, včetně vládních a vojenských cílů.

V poslední době však rozšířila své aktivity i na západní organizace, zejména ty spojené s humanitární pomocí Ukrajině. Skupina využívá různé škodlivé nástroje, jako jsou SnipBot, RustyClaw a Mythic agent, k získání vzdáleného přístupu k infikovaným systémům.

Jak se chránit?

Pro ochranu před touto zranitelností je klíčové aktualizovat WinRAR na nejnovější verzi 7.13, která byla vydána 30. července 2025. WinRAR však neobsahuje automatický aktualizační mechanismus, takže uživatelé musí provést aktualizaci ručně.

Kromě WinRARu by měly být aktualizovány i další komponenty, jako jsou UnRAR.dll a související knihovny. Je důležité si uvědomit, že tato zranitelnost se týká pouze verzí pro Windows; verze pro Unix a Android nejsou touto chybou ovlivněny.

Objev této zranitelnosti zdůrazňuje důležitost pravidelných aktualizací softwaru a opatrnosti při otevírání příloh v e-mailech. I když v současnosti nebyly hlášeny žádné konkrétní případy zneužití této chyby v České republice, je rozumné být obezřetný a zajistit, že všechny používané programy jsou aktuální. V případě WinRARu je doporučeno provést ruční aktualizaci na verzi 7.13, aby se minimalizovalo riziko potenciálních útoků.

Zdroj: Eset, Tom's Hardware