Útočníci mohou ovládat router

Problém se týká zranitelnosti označené jako CVE-2026-0625, která dosáhla hodnocení nebezpečnosti 9,3 z 10 možných bodů. Chyba tkví v knihovně dnscfg.cgi, která nedostatečně kontroluje data zadávaná uživatelem při konfiguraci DNS serverů. Útočník tak může poslat speciálně upravený požadavek a bez jakéhokoliv přihlášení spustit libovolné příkazy přímo v routeru.

Bezpečnostní firma VulnCheck zaznamenala první útoky už koncem listopadu 2025. Útočníci využívají techniku zvanou DNSChanger, která jim umožňuje nenápadně přesměrovat veškerý provoz uživatelů na vlastní servery. Představte si to jako podvržení dopravních značek. Míříte podle nich domů, ale přitom skončíte úplně jinde.

Které routery jsou ohrožené?

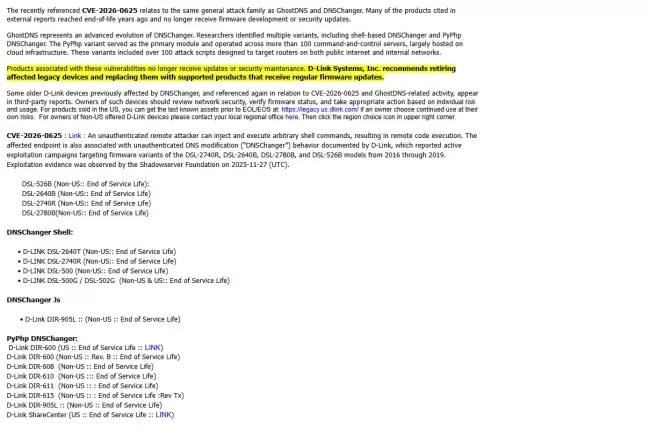

Zatím není úplně jasné, kolika modelů se chyba přesně týká. D-Link slíbil zveřejnit kompletní seznam během tohoto týdne, protože každý model implementuje problematickou knihovnu trochu jinak. Z dosavadních informací víme, že mezi ohrožené patří tyto DSL routery:

- DSL-2740R (firmware starší než verze 1.17)

- DSL-2640B (firmware do verze 1.07)

- DSL-2780B (firmware do verze 1.01.14)

- DSL-526B (firmware do verze 2.01)

U všech těchto zařízení skončila oficiální podpora už začátkem roku 2020, u některých dokonce dřív.

Proč záplata nepřijde?

D-Link byl v oficiálním vyjádření naprosto přímý. Postižená zařízení ukončila svůj životní cyklus před více než pěti lety. Už nedostávají aktualizace firmwaru, bezpečnostní záplaty ani technickou podporu. Výrobce proto nebude chybu opravovat a místo toho doporučuje zařízení vyřadit a nahradit novějšími modely.

„Doporučujeme vyřadit postižená starší zařízení a nahradit je podporovanými produkty, které dostávají pravidelné aktualizace firmwaru," uvádí D-Link ve svém stanovisku. Majitelům radí, aby zkontrolovali zabezpečení své sítě a podle individuálního rizika se rozhodli, co dál.

Nejde o nic nového

Současná situace navazuje na podobné útoky z minulosti. Už v roce 2019 bezpečnostní výzkumníci popsali kampaň nazvanou GhostDNS, která postihla přes 100 tisíc routerů po celém světě. Tehdy D-Link ještě vydal dvě bezpečnostní záplaty v průběhu roku. Dnes už tyto routery nejsou podporované, takže i kdyby se objevil nový problém, oprava by nepřišla.

Útočníci u GhostDNS používali sofistikovanější metody. Jejich malware běžel na více než stovce command-and-control serverů, většinou hostovaných v cloudu, a obsahoval přes 100 různých skriptů pro napadání routerů.

D-Link rozhodně není jediný případ. Routery se staly lákavým cílem pro kyberzločince, protože představují bránu do celé domácí nebo firemní sítě. Když se útočník dostane do routeru, může monitorovat veškerý provoz, krást hesla nebo pomocí změny DNS přesměrovat oběti na phishingové stránky.

V červnu 2025 hackeři aktivně zneužívali zranitelnosti v populárních routerech TP-Link. Ve stejném měsíci FBI zveřejnila seznam třinácti ukončených modelů Linksys, které jsou snadným terčem pro útočníky. Nedávno se objevila kampaň využívající varianty malwaru TheMoon, která cílila právě na routery bez podpory. Zranitelnost se našla i u routerů Zyxel a záplata pro ně také není.

Mohlo by vás zajímat

Čínští hackeři ovládají tisíce starších routerů Asus: Jak zjistit, jestli mezi nimi není ten váš?

Co s tím můžete dělat

Pokud máte doma jeden z ohrožených routerů D-Link, máte v podstatě tři možnosti:

- Nejlepší řešení je koupit nový router, který má aktivní podporu. Ano, znamená to jistou investici. Slušný router pro domácnost vyjde na 1500 až 5000 korun, ale bezpečnost má svou cenu. Při výběru si ověřte, jak dlouho výrobce slibuje poskytovat aktualizace.

- Pokud ihned nemůžete investovat do nového zařízení, máte několik možností. Minimálně změňte výchozí administrátorské heslo za co nejsilnější. Dále zakažte vzdálený přístup k administračnímu rozhraní routeru z internetu. Také zapněte firewall a pokud to router umožňuje, omezte přístup k citlivým funkcím.

- Pravidelně kontrolujte nastavení DNS serverů ve svém routeru. Pokud zjistíte neznámé adresy, může to znamenat, že už byl router kompromitován. V takovém případě proveďte tovární reset a okamžitě změňte všechna hesla.

Širší problém stárnoucí techniky

Příběh routerů D-Link odhaluje obecnější problém. Mnoho firem i domácností používá zastaralé operační systémy, software a zařízení dlouho po skončení jejich podpory. Důvody bývají prozaické: omezený rozpočet nebo prostě fakt, že věc pořád funguje.

Jenže bezpečnost není jen o tom, jestli zařízení běží. Důležitá je i ochrana proti aktuálním hrozbám. Router bez aktualizací je jako dům se starým zámkem, který zvládne otevřít téměř každý. Situaci komplikuje také fakt, že mnoho lidí vůbec netuší, jaký router má, natož kdy skončila jeho podpora.

Výrobci síťového vybavení přitom obvykle poskytují podporu pět až sedm let. Po uplynutí této doby už nepočítejte s žádnými záplatami. S tím, jak rychle se vyvíjejí nové typy útoků, je pětiletý router v bezpečnostním smyslu pravěké zvíře.

Zdroj: NIST, D-Link, Vuln-Check, Cybernews, The hacker news