Které routery jsou v ohrožení?

Kampaň, kterou bezpečnostní firma SecurityScorecard označila kódovým označením WrtHug, se zaměřuje primárně na sedm modelů routerů Asus, které už výrobce nepodporuje bezpečnostními aktualizacemi. Jedná se o routery:

- Asus Wireless Router 4G-AC55U

- Asus Wireless Router 4G-AC860U

- Asus Wireless Router DSL-AC68U

- Asus Wireless Router GT-AC5300

- Asus Wireless Router GT-AX11000

- Asus Wireless Router RT-AC1200HP

- Asus Wireless Router RT-AC1300GPLUS

- Asus Wireless Router RT-AC1300UHP

Výzkumníci ze SecurityScorecard identifikovali přes 50 tisíc nakažených zařízení, nejvíce na Tchaj-wanu, kde se nachází asi 40 procent všech kompromitovaných routerů. Další významné skupiny jsou v USA, Rusku, jihovýchodní Asii a Evropě včetně střední Evropy.

Jak poznat napadený router?

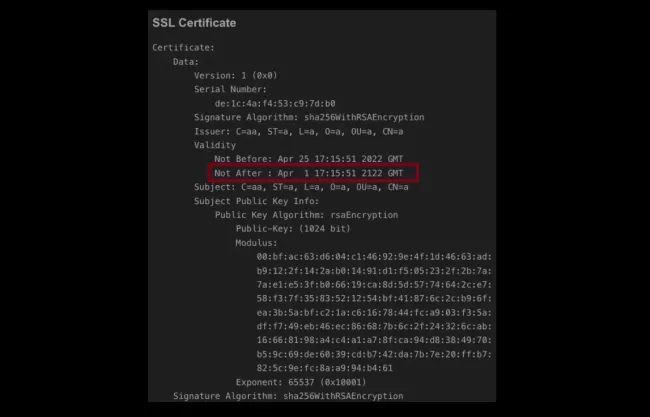

Nejjednodušší způsob, jak zjistit, zda je váš router součástí této botnetové sítě, je kontrola bezpečnostního certifikátu. Napadené routery používají podezřelý TLS certifikát podepsaný sám sebou (Self-signed certificate ) s neobvykle dlouhou platností až do roku 2122. Žádný legitimní certifikát by nikdy neměl takto dlouhou dobu platnosti.

V detailech certifikátu najdete tyto podezřelé údaje: CN=a, OU=a, O=a, L=a, ST=a, C=aa. Pokud váš router zobrazuje tento certifikát, je téměř jistě napadený. Instrukce, jak certifikát zkontrolovat, najdete v administračním rozhraní routeru v sekci věnované bezpečnosti a certifikátům.

Jak útok probíhá?

Hackeři zneužívají službu AiCloud, kterou Asus nabízí pro vzdálený přístup k souborům uloženým v domácí síti. Útočníci využívají šest různých bezpečnostních zranitelností, které už jsou známé a opravené v novějších modelech, ale staré routery bez podpory zůstávají bezbranné.

Při napadení se na připojených zařízeních objeví dialogové okno s žádostí o instalaci samopodepsaného TLS certifikátu. Protože uživatelé jsou zvyklí takové certifikáty u routerů schvalovat kvůli šifrovanému připojení k administračnímu rozhraní, málokdo tuto výzvu odmítne.

Po získání přístupu hackeři získají plnou kontrolu nad routerem na úrovni administrátora. Mohou měnit nastavení, sledovat veškerý provoz procházející zařízením a používat router jako zastírací bod pro další kybernetické útoky.

Proč jsou routery lákavým cílem

Domácí a malé firemní routery představují pro hackery ideální cíl a úkryt. Levná zařízení často běží na Linuxu a lze tka na nich snadno spustit škodlivý software, který pracuje na pozadí. Útočníci se pak přihlašují do routerů a provádějí z nich různé škodlivé aktivity.

Výhoda spočívá v tom, že spojení nevychází z infrastruktury a IP adres, které bezpečnostní systémy znají jako nebezpečné. Místo toho komunikace přichází z běžně vypadajících domácích zařízení s důvěryhodnou reputací, což jim umožňuje projít bezpečnostními kontrolami.

Zatím výzkumníci zatím u nakažených routerů nepozorovali žádné konkrétní škodlivé aktivity. To naznačuje, že hackeři pouze budují síť, kterou plánují využít později - pravděpodobně pro špionáž nebo rozsáhlé kybernetické operace.

Není to ojedinělý problém

Čínská vláda byla při budování masivních špionážních sítí z napadených routerů přistižena opakovaně. V roce 2021 francouzská vláda varovala před rozsáhlou útočnou kampaní skupiny APT31, která patří k nejaktivnějším čínským hackerským jednotkám. Loni vyšly najevo nejméně tři podobné kampaně spojované s Čínou.

Také ruští vládní hackeři se podobným aktivitám věnují, i když ne tak často. V roce 2018 ruští aktéři nakazili přes 500 tisíc domácích a malých firemních routerů sofistikovaným malwarem nazvaným VPNFilter.

Kampaň WrtHug má překryvy s další podezřelou operací s označením AyySSHush, která také cílí na routery Asus. Výzkumníci objevili sedm IP adres se známkami kompromitace v obou kampaních, což naznačuje buď jedinou vyvíjející se operaci, nebo koordinaci mezi dvěma skupinami.

Problém se netýká jen routerů Asus

Zranitelnost starších routerů bez bezpečnostních aktualizací je obecný problém, který se týká všech výrobců. Třeba routery TP-Link čelí podobným bezpečnostním hrozbám a experti opakovaně varují před používáním zařízení, která už nedostávají aktualizace.

Americká vláda dokonce letos zvažovala úplný zákaz routerů TP-Link na svém území kvůli bezpečnostním rizikům spojeným s možnou špionáží. Firma TP-Link je čínská a routery této značky patří mezi nejprodávanější na světě, což z nich činí atraktivní cíl pro státem sponzorované hackerské skupiny.

Co dělat pro ochranu

Pokud používáte router, který už nedostává bezpečnostní aktualizace, nejlepší řešení je pořídit si nový model s aktivní podporou od výrobce. Moderní routery dostávají pravidelné aktualizace firmwaru, které opravují objevené zranitelnosti.

I když si zatím nemůžete pořídit nové zařízení, existuje několik kroků, jak snížit riziko:

- Zakažte AiCloud a další služby pro vzdálený přístup, pokud je nepoužíváte.

- Vypněte SSH, UPnP, přesměrování portů a další nepotřebné funkce.

- Změňte výchozí přihlašovací údaje a použijte silné heslo.

- Pravidelně kontrolujte, která zařízení jsou připojená k vaší síti.

Tyto kroky jsou dobrou prevencí i pro uživatele jiných značek routerů, nejen Asus.

Zdroj: SecurityScorecard, zpráva SecurityScorecard, itpro, Ars Technica, The Hacker News