Za útoky stojí ruská GRU

Na vydání společného varování a pokynů k zabezpečení v oblasti kybernetiky, se podílelo celkem třináct zemí a jejich bezpečnostní služby. Kromě NÚKIB, Vojenského zpravodajství (VZ) a Bezpečnostní informační služby (BIS) z České republiky se na odhalení a varování podílely také americké NSA, FBI a CISA, britské NCSC, německé služby BND, BSI a BfV, polské ABW a SKW, australská ASD's ACSC, kanadská CCCS, dánská DDIS, estonské EFIS a NCSC-EE, francouzská ANSSI a nizozemská MIVD.

Za odhalenou kampaní stojí ruská GRU 85. GTsSS, vojenská jednotka 26165, která je v kybernetické komunitě známá pod různými označeními jako APT28, Fancy Bear, Forest Blizzard nebo BlueDelta. Tato skupina od roku 2022 intenzivně využívá kombinaci známých taktik, technik a postupů, včetně phishingových kampaní a modifikací oprávnění poštovních schránek Microsoft Exchange.

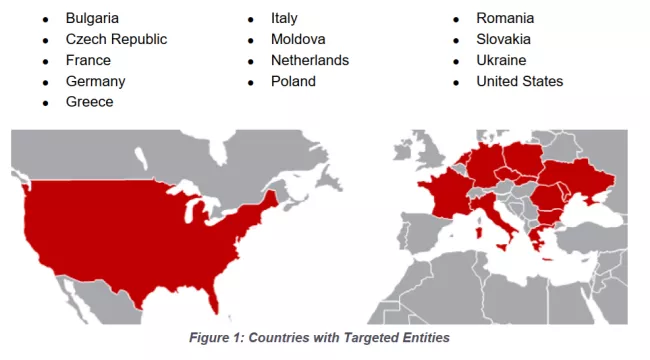

Terče útoků napříč Evropou a USA

Ruští kybernetičtí aktéři cílí na desítky subjektů zaměřených na dopravu a logistiku. Mezi napadené oblasti patří obranný průmysl, dopravní uzly (přístavy, letiště), námořní doprava, řízení letového provozu a IT služby. Země s napadenými entitami zahrnují Bulharsko, Českou republiku, Francii, Německo, Řecko, Itálii, Moldavsko, Nizozemsko, Polsko, Rumunsko, Slovensko, Ukrajinu a Spojené státy.

Sofistikované metody průniku

Útočníci používají různorodé techniky pro získání prvotního přístupu. Mezi nejčastější patří:

- útoky hrubou silou a hádání hesel

- phishingové e-maily pro získání přihlašovacích údajů

- zneužití zranitelností v Microsoft Outlook (CVE-2023-23397)

- exploitace veřejně dostupných zranitelností včetně SQL injection

- zneužití zranitelnosti WinRAR (CVE-2023-38831)

Sledování pomocí IP kamer

Vedle přímých útoků na logistické společnosti ruští hackeři pravděpodobně využívají také přístup k soukromým kamerám na klíčových místech, jako jsou hraniční přechody, vojenské objekty a železniční stanice, a to ke sledování pohybu materiálů na Ukrajinu. Z více než 10 000 cílených kamer se 81 % nacházelo na Ukrajině, dalších 9,9 % v Rumunsku a 4 % v Polsku.

Jakmile se útočníkům podaří proniknout do systému, začnou se soustředit na účty, které mají přístup k citlivým údajům o přepravě. Jde například o informace z jízdních řádů vlaků nebo lodních seznamů. Tyto účty často obsahují podrobnosti o zásilkách směřujících na pomoc Ukrajině – kdo je posílá, kdo je příjemcem, jaké jsou čísla vlaků, letadel nebo lodí, odkud a kam zásilky míří, jaké mají kontejnery registrační značky a co náklad obsahuje.

Doporučení pro ochranu

Bezpečnostní agentury ve svém materiálu doporučují různá opatření pro firmy, kterých se problém může týkat. Jde především o opatření v oblasti architektury a konfigurace sítě (jako vhodné segmentace sítě, použití principů Zero Trust při návrhu systémů), správa identit a přístupu (používání multifaktorové autentifikace, oddělení privilegovaných účtů podle rolí), ochrana IP kamer (aktualizace firmwaru, zákaz vzdáleného přístupu)

Technologické a logistické společnosti, stejně jako organizace v oblasti dopravy, by proto měly posílit monitorování, aktivně vyhledávat známky kompromitace (threat hunting) a zavést odpovídající ochranná opatření proti těmto sofistikovaným hrozbám. Indikátory kompromitace a taktiky a techniky útočníků jsou uvedeny v dokumentu NÚKIB.

Zdroj: NÚKIB, U.S. Department of Defense