Kterých routerů TP-Link se problém týká?

Zranitelnost postihuje tři konkrétní série routerů TP-Link, které patřily mezi nejprodávanější na trhu:

- TP-Link TL-WR940N (verze V2/V4) – tento router se prodával od poloviny roku 2010 do začátku minulého roku. Byl populární díky nízké ceně (okolo 800 Kč) a dostatečnému výkonu. Od uživatelů na serveru Heureka.cz získal hodnocení 85 %. Poslední aktualizace firmwaru ale pro tyto verze vyšla v roce 2016. I když může po hardwarové stránce stále dobře sloužit, je pro provoz nebezpečný.

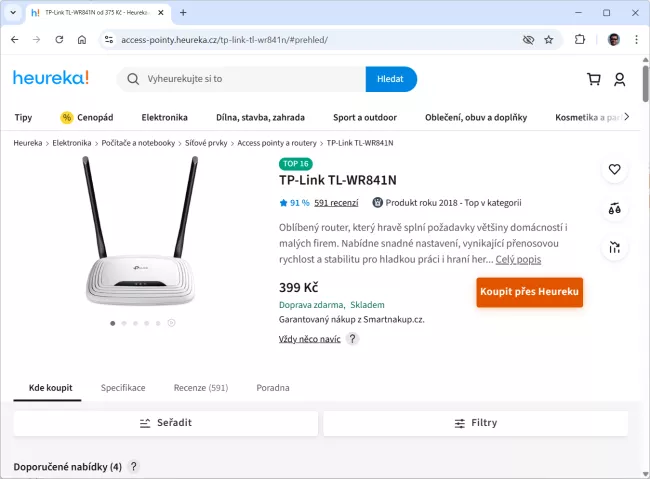

- TP-Link TL-WR841N (verze V8/V10) – ještě populárnější model s hodnocením 91 % se dostal do prodeje také v roce 2010. Zranitelné verze dostaly aktualizaci naposledy v roce 2015 a další už nedostanou. Cena začínala asi na 750 Kč, drží se na zhruba 400 Kč. Router s tímto označením je totiž stále v nabídce. Zkontrolujte proto, o jakou přesně verzi modelu TP-Link TL-WR841N jde. Bezpečnostní zranitelnosti se týkají V8 a V10.

- TP-Link TL-WR740N (verze V1/V2) – všechny verze tohoto od uživatelů dobře hodnoceného modelu jsou mimo podporu a specifikované verze nebyly aktualizovány již 15 let. Router se u nás prodával od roku 2009 do roku 2018 za cenu okolo 500 Kč.

Jak závažná je chyba?

Bezpečnostní chyba označená jako CVE-2023-33538 má skóre závažnosti 8,8 z 10 bodů, takže je velmi vážná. Jde o typ zranitelnosti známý jako „command injection“, který umožňuje útočníkům spouštět libovolné příkazy na routeru bez řádného oprávnění.

Problém se nachází ve webovém rozhraní routerů. Když zpracovávají určitý parametr v HTTP GET požadavku, nedokážou správně ověřit uživatelský vstup, což hackerům umožňuje vložit škodlivé příkazy.

Aktivní útoky probíhají právě teď

Ačkoliv byla chyba objevena už před dvěma lety, CISA ji nyní zařadila do svého katalogu aktivně zneužívaných zranitelností. To znamená, že kyberzločinci ji skutečně využívají k útokům na skutečné uživatele. CISA varuje, že tyto typy zranitelností jsou častými vektory útoků pro škodlivé kybernetické aktéry a představují významné riziko. Návody na zneužití této chyby jsou volně dostupné online, což situaci dále zhoršuje.

Nejnebezpečnější je tato chyba u routerů, které jsou vystavené veřejnému internetu se zapnutým vzdáleným přístupem. Útočníci ji však mohou zneužít i zevnitř místní sítě.

Úspěšný útok může hackerům umožnit:

- Převzetí kontroly nad routerem

- Monitoring síťového provozu

- Použití routeru jako vstupního bodu pro další útoky

- Začlenění zařízení do botnetů

Řešení je jednoduché, ale radikální

CISA je ve svých doporučeních jasná: Uživatelé by měli přestat používat tyto produkty. Americké federální agentury mají povinnost odstranit postižené routery ze svých sítí do 7. července 2025. CISA vyzývá, aby stejný postup následovaly i všechny ostatní organizace a jednotliví uživatelé.

Bohužel neexistuje jiné řešení než výměna routeru. Postižené modely už nedostávají bezpečnostní aktualizace, takže chyba nemůže být opravena.

Problém s TP-Link routery není rozhodně ojedinělý. Současně experti varují například před zvýšenou aktivitou zaměřenou na další kritickou chybu v zařízeních Zyxel (CVE-2023-28771). Jen 16. června 2025 zaznamenali pokusy o zneužití ze strany 244 unikátních IP adres. Bezpečnostním problémům se nevyhne v podstatě žádný výrobce síťových zařízení, ale i dalších zařízení připojených k internetu. Je prostě důležité udržovat síťová zařízení aktuální a včas je vyměňovat, když dosáhnou konce podpory.

Co dělat, pokud máte postižený router

Pokud vlastníte některý ze zmíněných modelů TP-Link v postižených verzích, doporučujeme:

- Okamžitě router odpojte od internetu

- Zakupte nový router

- Při výběru nového zařízení se ujistěte, že má aktivní podporu a pravidelné aktualizace

- Starý router ekologicky a bezpečně zlikvidujte - nedarujte ho, ani ho neprodávejte

Investice do nového routeru je mnohem menší než potenciální škody způsobené kybernetickým útokem. V dnešní době, kdy je domácí síť základem našeho digitálního života, si nemůžeme dovolit riskovat její bezpečnost.

Zdroj: CISA, The Hacker News, TP-Link, CISA, Heureka