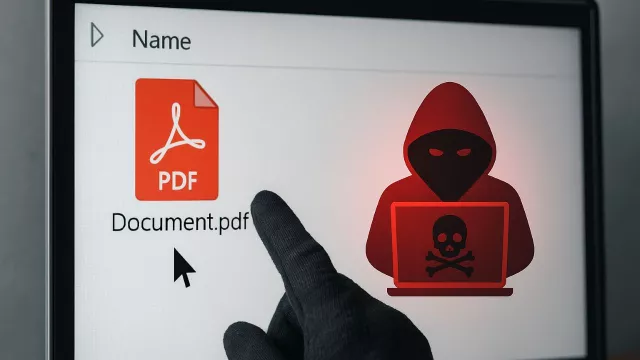

Chytrý podvod s obrovskými následky

Všechno začalo 8. září 2025 rafinovanou phishingovou kampaní. Útočníci se zaměřili na hlavní správce klíčových JavaScriptových balíčků, jako jsou chalk, debug, ansi-styles nebo strip-ansi. Pomocí věrohodně vypadajícího e-mailu je vyzvali k urgentní změně dvoufaktorové autentizace. Aby podvod působil co nejdůvěryhodněji, vytvořili falešnou doménu, nápadně připomínající oficiální stránky npm. Několik správců se bohužel nechalo oklamat a kliknutím na škodlivý odkaz předalo útočníkům své přístupové údaje.

Jakmile útočníci získali přístup, okamžitě nahráli nové, upravené verze těchto balíčků. Kompromitované knihovny, které tvoří základ celé řady projektů od webových aplikací až po podnikové systémy, v sobě skrývaly škodlivý kód. Malware pracoval v utajení a byl navržen tak, aby například pomocí přesměrování transakcí kradl kryptoměny, nebo sbíral citlivé přístupové údaje.

Jak jeden podvod narušil důvěru v celý systém

Důsledky byly zničující. Útok podle nejnovějších informací zasáhl nejméně 20 často používaných balíčků, jejichž týdenní počet stažení přesahuje hodnotu 2 miliardy. Jsou využívány přímo, ale také jako součást jiných knihoven, které bez nich nefungují.

Představte si, že se v jediné chvíli dostanou do rizika tisíce softwarových projektů, firemních aplikací i cloudových služeb. A přesně to se stalo. Hackeři měli najednou volnou ruku ke krádežím kryptoměn, stahování citlivých dat, jako jsou API klíče a přístupové tokeny, a hlavně k instalaci takzvaných „zadních vrátek“ do interních systémů firem.

Bezpečností incident nám v plné síle ukázal, jak křehká může být důvěra v softwarový repozitář, který slouží jako zdroj kódu pro mnoho vývojářů po celém světě. Chyba jednoho člověka nebo malého týmu se může neuvěřitelně rychle rozšířit v globální pohromu.

Obrana a poučení do budoucna

Bezpečnostní experti naštěstí zareagovali bleskově. Napadené balíčky okamžitě objevili a správci sítí ihned vydali opravné verze. Také se rozjelo masivní varování pro všechny – od velkých firem až po jednotlivé vývojáře. Obdrželi přesné instrukce, jak mají postupovat pro eliminaci vzniklého rizika. Týkaly se především výzev k pečlivé kontrole vlastních projektů, odstranění infikovaných škodlivých verzí používaného softwaru a urychlené instalaci kódu bez rizika.

Poučení z bezpečnostního incidentu je hned několik a plynou z nich následující ochranná opatření. Tím prvním je zavedení vícefaktorové autentizace u všech přístupů, které to umožňují. Dalším krokem je důslednější kontrola pro rozpoznání phishingu. Také se ukázalo nezbytné nasadit monitorovací nástroje, které dokážou automaticky hlídat, rozpoznat a upozornit na podezřelé změny v programech a datech.

Proč je tento útok varováním pro všechny

Bezpečnostní incident jasně dokázal, že i když je software s otevřeným zdrojovým kódem pro vývojářskou komunitu nepostradatelný, nese s sebou také obrovské riziko. Útoky na úložné a stahovací repozitáře jsou dnes bohužel čím dál častější.

Útočníkům tak stačí napadnout jediný oblíbený, často používaný a stahovaný balíček a dostanou se k milionům aplikací po celém světě. To vytváří obrovský tlak na platformy jako například npm, správce balíčků i samotné vývojáře. Všichni musejí být mnohem opatrnější a zavádět přísnější kontroly.

Zdroj: Ars Technica, Palo Alto Networks, ArmorCode Blog, Qualys Blog, CyberMaxx, Sonatype Blog, Dynamis LLP