Chytrý trojan se tváří jako člověk

Malware dostal jméno po starověkém řeckém historikovi, který bývá označován buď jako "otec historie" nebo "otec lží". Podobně i tento trojský kůň se snaží předstírat, že je někým jiným – v tomto případě skutečným uživatelem zařízení.

Herodotus má v sobě zabudovaný mechanismus, který mezi jednotlivými stisky kláves vkládá náhodné prodlevy. Tyto pauzy trvají od 0,3 do 3 sekund, což odpovídá běžné rychlosti psaní člověka. Tím se malware dokáže vyhnout bezpečnostním nástrojům, které hledají nestandardně rychlé nebo pravidelné vzory psaní typické pro automatizované útoky.

Zatímco jiné malwary jednoduše okamžitě zkopírují celý text do pole najednou, Herodotus ho rozdělí na jednotlivé znaky a každý vloží s náhodnou pauzou. Z pohledu bankovní aplikace to vypadá, jako by údaje zadával skutečný člověk.

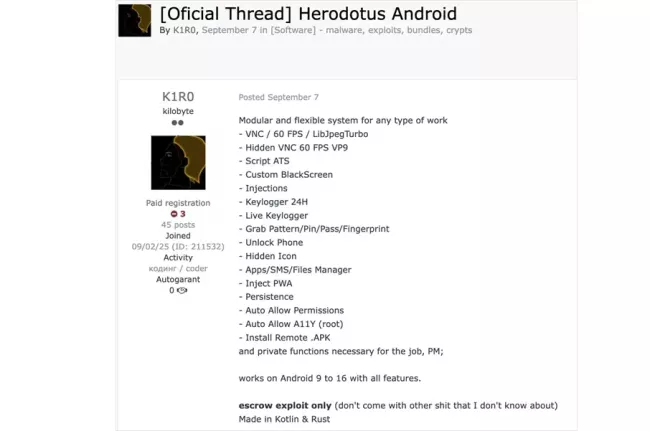

Nabízí se jako služba

Malware vytvořil vývojář používající přezdívku "K1R0", který ho od začátku září 2025 nabízí jako službu na darkwebu. Jde o model malware-as-a-service (MaaS), kdy si různí kybernetičtí zločinci mohou pronajmout přístup k tomuto nástroji a použít ho pro vlastní útoky.

Bezpečnostní experti z nizozemské firmy ThreatFabric zatím zaznamenali aktivní kampaně v Itálii a Brazílii. Našli ale také falešné přihlašovací obrazovky napodobující bankovní a kryptoměnové aplikace používané ve Spojených státech, Velké Británii, Turecku a Polsku. To naznačuje, že útočníci plánují rozšíření do dalších zemí.

Jak se malware dostane do telefonu

Herodotus se do zařízení dostává prostřednictvím podvodných SMS zpráv, které obsahují odkaz na škodlivou aplikaci. Po kliknutí na odkaz se stáhne takzvaný dropper – speciální instalační nástroj, který do telefonu nahraje samotný malware.

Po instalaci se dropper snaží přimět oběť, aby povolila služby Androidu. Jakmile to uživatel udělá, malware získá možnost číst obsah obrazovky, klikat na různá místa a ovládat celé zařízení. Aby zakryl podezřelou aktivitu, zobrazí falešnou načítací obrazovku, za níž v pozadí sám sobě povoluje všechna potřebná oprávnění.

Co všechno Herodotus umí

Po spuštění na zařízení se malware chová podobně jako většina bankovních trojských koní. Nejprve zjistí, jaké aplikace má oběť nainstalované, a odešle tento seznam na řídící server útočníků. Odtud dostane instrukce, na které aplikace má cílit.

Když pak oběť otevře některou z cílených aplikací - typicky bankovní aplikaci - Herodotus přes ni přeloží falešnou přihlašovací obrazovku. Ta vypadá úplně stejně jako ta skutečná, ale zadané údaje jdou rovnou útočníkům.

Malware dokáže:

- Zaznamenávat vše, co se zobrazí na obrazovce

- Odchytávat SMS zprávy s jednorázovými hesly

- Ukrást PIN pro odemknutí telefonu

- Instalovat další škodlivé aplikace

- Kompletně ovládat telefon na dálku

Jak se chránit

Uživatelé Androidu by měli být obzvlášť opatrní při instalaci aplikací. Stahovat by měli pouze z oficiálního Obchodu Play a měli by mít zapnutou funkci Play Protect. I tak je ale důležité kontrolovat, jaká oprávnění nově nainstalované aplikace požadují.

Zvláštní pozornost je třeba věnovat přístupovým službám (Accessibility Services). Tyto by měly být povoleny pouze aplikacím, kterým skutečně důvěřujete. Pokud nějaká nově nainstalovaná aplikace požaduje toto oprávnění, je to výrazný varovný signál. Rozhodně byste nikdy neměli instalovat aplikace z odkazů v SMS zprávách, i když vypadají důvěryhodně.

Zdroj: ThreatFabric, The Hacker News, securityaffairs, The Register