Z legrace se stal bezpečnostní problém

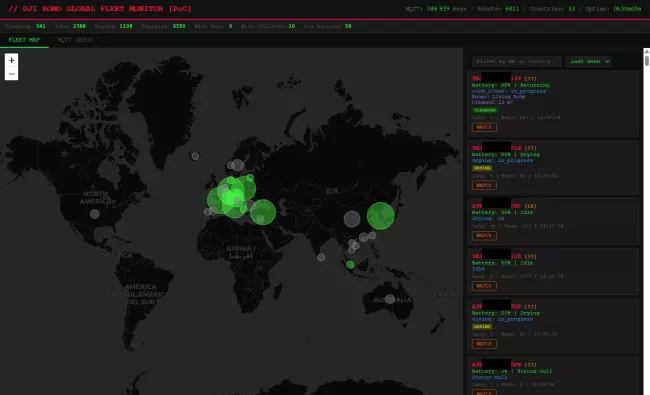

Azdoufal pracuje jako vedoucí AI strategie ve firmě zabývající se pronájmem rekreačních nemovitostí. Aby mohl robota ovládat přes gamepad pro PlayStation 5, musel program trochu upravit. K reverznímu inženýrství protokolů DJI použil nástroj Claude Code. Když jeho aplikace navázala spojení se servery výrobce, nečekaně začala komunikovat i s tisíci dalších robotů.

„Zjistil jsem, že moje zařízení je jen jedno v oceánu dalších zařízení," popsal Azdoufal své překvapení. Během několika minut měl přístup k robotům ze 24 zemí světa. Všechny mu poslušně posílaly své statusy každé tři vteřiny.

Co všechno bylo možné na dálku zjistit?

Na dálku toho mohl Azdoufal od robotů zjistit opravdu hodně, což je trochu alarmující. Sledovat mohl:

- Sériová čísla jednotlivých zařízení

- Stav baterie a aktuální polohu robota v domácnosti

- Které místnosti vysavač právě uklízí

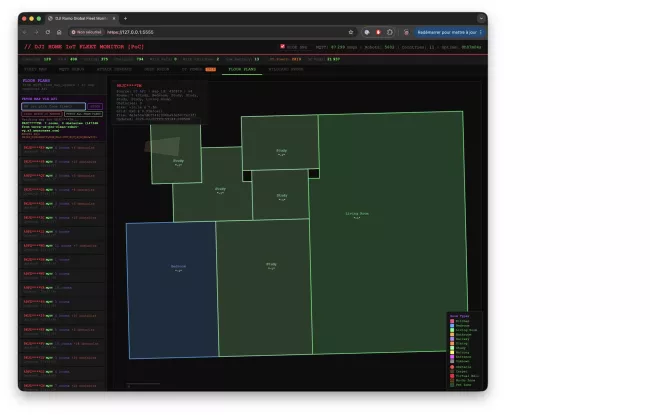

- Kompletní půdorysy bytů a domů vytvořené při mapování

- Překážky, na které robot narazil

- Přibližnou geografickou polohu podle IP adresy

V jednom případě stačila jen znalost čtrnáctimístného sériového čísla vysavače, aby mohl Azdoufal vidět, že zařízení právě uklízí obývací pokoj a má 80 procent kapacity baterie. Během pár minut se mu podařilo získat přesný půdorys celého domu, a to z notebooku v úplně jiné zemi.

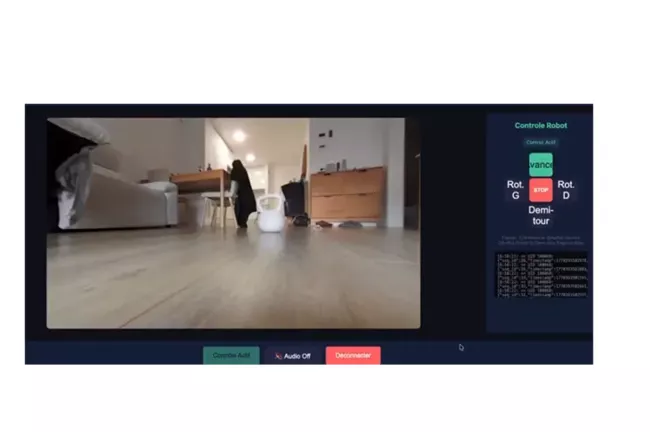

Ještě horší bylo, že určitou dobu mohl přistupovat k živému přenosu z kamer robotů a dokonce poslouchat přes jejich mikrofony. Teoreticky tak mohl kdokoli nahlížet do cizích domovů bez vědomí jejich obyvatel.

Nebyl to klasický hack

Zajímavé je, že Azdoufal nepoužil žádné hackerské metody. Neprolamoval hesla, neobcházel zabezpečení. Prostě si z vlastního robota extrahoval takzvaný privátní token. Tento digitální klíč říká serveru, která data patří kterému uživateli.

Problém byl v tom, že servery DJI tento token akceptovaly a vydaly mu data i od všech ostatních robotů. Bezpečnostní kontrola na straně serveru jednoduše nefungovala správně. „Neporušil jsem žádná pravidla, nic jsem neprolomil, neobcházel jsem ochranu," zdůrazňuje Azdoufal. Podle něj šlo čistě o chybu v nastavení serverů výrobce.

Reakce DJI

Když Azdoufal a redakce The Verge, která na problém upozornila, kontaktovali výrobce, v DJI nejprve tvrdili, že problém už byl vyřešen. To se ale ukázalo jako nepravda. Během živé demonstrace bylo stále možné přistupovat k tisícům robotů.

V DJI následně přiznali, že šlo o chybu v ověřování oprávnění na backendu. Firma nasadila dvě aktualizace – první 8. února a druhou 10. února. Uživatelé nemuseli dělat nic, opravy se instalovaly automaticky. Reálných případů zneužití bylo údajně velmi málo. V DJI také zdůraznili, že komunikace mezi zařízeními a servery byla vždy šifrovaná pomocí TLS. Data evropských uživatelů jsou navíc uložená na cloudové infrastruktuře AWS v USA.

Problém nebyl jen v šifrování

Bezpečnostní expert Kevin Finisterre upozorňuje, že samotné šifrování dat při přenosu nestačí, pokud je následně na serveru může kdokoli snadno přečíst. Vysvětlil, že to, že je server v USA, nijak nebrání zaměstnancům DJI z Číny v přístupu.

Azdoufal tvrdí, že objevil ještě další bezpečnostní díry, které v DJI dosud neopravili. Jedna z nich umožňuje zobrazit video stream z vlastního robota bez nutnosti zadat bezpečnostní PIN. Další problém je natolik vážný, že ho odmítl popsat, dokud nebude vyřešen.

Není to ojedinělý případ

DJI rozhodně není jediná firma s podobnými problémy. V roce 2024 hackeři převzali kontrolu nad vysavači Ecovacs a použili je k šikaně domácích zvířat. O rok později jihokorejské úřady odhalily zranitelnost v modelu Dreame X50 Ultra, která umožňovala přístup ke kameře v reálném čase.

Podobné problémy měly i další značky včetně Ecovacs a Narwal. Naopak dobře si vedly roboty značek Samsung, LG a Roborock.

Někteří lidé kritizují Azdoufala za to, že dal firmě málo času na opravu před zveřejněním. On sám to ale vidí jinak. Tvrdí, že jen chtěl, aby se to rychle opravilo. Kdyby dodržel všechna pravidla, trhlina by mohla existovat ještě dlouho.

Dodává, že nic nehackoval, žádná citlivá data nezveřejnil a není ani bezpečnostní profesionál. Prostě živě tweetoval, co se děje, když se snaží ovládat robota ovladačem od PlayStationu. Na jednu věc je však hrdý. Nakonec se mu opravdu podařilo ovládat vysavač Romo gamepadem od PlayStationu i Xboxu.

Mohlo by vás zajímat

Recenze: DJI Osmo Action 6 – nový vítěz testu akčních kamer. Tato kamera sesadila GoPro z trůnu

Ponaučení pro výrobce i uživatele

Tento případ ukazuje, jak důležité je pečlivě testovat zabezpečení chytrých domácích zařízení. Zejména těch, která mají kamery a mikrofony a sbírají citlivá data o našich domovech.

Pro běžné uživatele je dobré vědět, že i renomovaní výrobci mohou prodávat produkty s bezpečnostními mezerami. Před koupí chytré domácí techniky se vyplatí zjistit, jakou má firma pověst v oblasti zabezpečení a jak transparentně řeší případné problémy.