Jak myš získá uši

Výkonné myši s optickým senzorem, zejména ty s rozlišením 20 000 DPI a vyšším a vysokou vzorkovací frekvencí, jsou dostatečně citlivé na to, aby zachytily mikroskopické vibrace povrchu stolu. Když někdo mluví v blízkosti myši ležící na stole, zvukové vlny procházejí povrchem a dostávají se až k optickému senzoru.

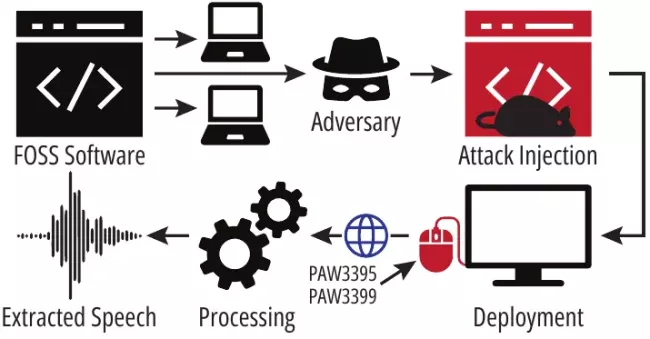

Pokud na počítači běží software, který má přístup k těmto surovým datům ze senzoru, může je sbírat a analyzovat. Prvním krokem je extrakce balíčků dat o pohybu myši a izolace vibrací spojených s řečí. Signál se poté zpracuje pomocí digitálních filtrů, které odstraní šum a zdůrazní řečové frekvence.

Vyfiltrovaný signál pak prochází neuronovým modelem, který rekonstruuje zvukovou stopu s větší čistotou. Při testování dosáhl tento proces přesnosti rozpoznávání řeči mezi 42 až 61 %, což stačí k tomu, aby byla velká část konverzace srozumitelná.

Není potřeba složitý malware

Tento typ kompromitace nevyžaduje instalaci komplikovaných virů. Jakákoliv aplikace, která legitimně požaduje vysokofrekvenční data z myši – například hra nebo kreativní software – může být zneužita, pokud je kompromitována. Jakmile jsou data zachycena, lze je přenést mimo počítač k analýze, což umožňuje odposlouchávat citlivé konverzace bez toho, aby to někdo odhalil.

Dostupnost pokročilých herních myší neustále roste. Spotřebitelské myši s přesnými senzory jsou dnes běžně dostupné za méně než tisíc korun. S dalším zdokonalováním technologií lze očekávat pokračující pokles cen. To znamená, že zranitelných myší bude přibývat nejen u hráčů, ale i ve firmách a státních institucích.

Software použitý k sběru dat je pro běžného uživatele neviditelný. Po fázi sběru lze veškeré zpracování signálu a analýzu dat provádět kdykoli mimo dosah oběti. Ideálním nástrojem pro dodání takového exploitu jsou open-source aplikace, kde sběr vysokofrekvenčních dat z myši nevzbuzuje podezření – kreativní software, videohry a další výkonné aplikace s nízkou latencí.

Není to jen teorie

Výzkumný tým z UCI svou metodu úspěšně otestoval na běžných zařízeních. V testech s datovými sadami VCTK a AudioMNIST dosáhli zlepšení poměru signálu k šumu o 19 decibelů, přesnosti rozpoznání mluvčího 80 % v automatizovaných testech a chybovosti rozpoznávání slov 16,79 %.

Tato zranitelnost připomíná slavný případ z doby studené války, kdy KGB darovalo americkému velvyslanci v Moskvě repliku státního znaku s ukrytým pasivním mikrofonem. Ten se aktivoval pouze vysokofrekvenčním rádiovým signálem a zůstal neodhalený téměř sedm let. Mic-E-Mouse funguje na podobném principu, ale využívá umělou inteligenci k interpretaci dat způsobem, který byl dříve nemožný. Výzkumníci zveřejnili tuto zranitelnost předtím, než by mohla být masivně zneužita. Jejich cílem je přimět výrobce a vývojáře softwaru k akci.

Zdroj: Mic-E-Mouse, Techeblog, Sfist, Toms hardware, Techspot