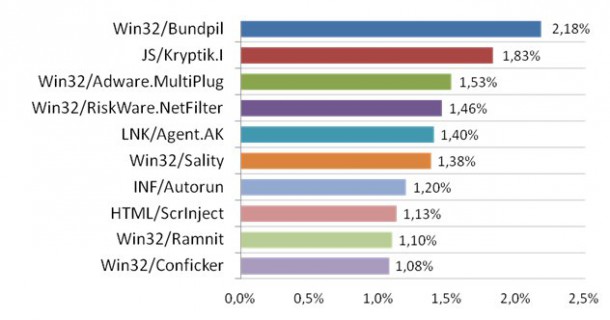

Globální analytická síť Threat Sense společnosti ESET, která sbírá údaje o počítačových hrozbách, zachycených bezpečnostními produkty ESET, evidovala v srpnu 2014 jako nejčastější hrozbu červ Win32/Bundpil. Šíří se prostřednictvím přenosných médií a snaží se stahovat ze zadaných adres další malware. Může také v napadeném počítači smazat některé typy souborů. Na druhém místě žebříčku je JS/Kryptik.I. Jde o generický název pro rodinu šifrovaných skriptů, vložených do HTML stránek. Tyto skripty typicky přesměrovávají prohlížeč na stránky, obsahující škodlivý kód, nebo umožňují zneužití děr v zabezpečení prohlížeče.

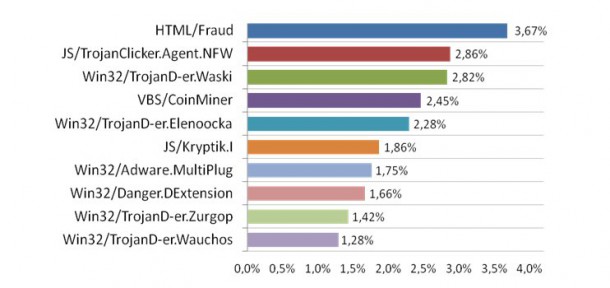

V České republice došlo v srpnu k poklesu aktivity obávaného trojana Elenoocka, šířícího se v příloze spamových zpráv, které nejčastěji obsahují falešné upozornění banky na údajný dluh. Příloha je maskovaná jako .zip archiv, ale obsahuje spustitelný .exe soubor. Trojan Elenoocka je malware typu downloader; jeho úkolem je stahovat do napadeného počítače další malware. Jde o klíčový prvek sofistikovaného útoku, jehož cílem je prolomit zabezpečení internetového bankovnictví oběti a zadat příkaz k převodu peněz.

Nejfrekventovanější srpnovou hrozbou byl v Česku trojan HTML/Fraud. Tento trojan zobrazuje uživateli napadeného počítače výzvu k účasti v průzkumu, a to s cílem získat osobní údaje a odeslat je na ovládající server. Podobně jako Elenoocka je to hrozba, která je specifická pro Českou republiku.

Pozoruhodnou srpnovou událostí na poli informační bezpečnosti bylo oznámení společného týmu výzkumníků z University of California a University of Michigan o objevení bezpečnostní díry, která může mít dalekosáhlé důsledky pro uživatele mobilních přístrojů.

Výzkumníci zjistili, že všechny mobilní aplikace mohou mít přístup k údajům o tom, jak jiné aplikace využívají sdílenou paměť přístroje. Předvedli praktický způsob, jak tyto informace zneužít. Princip spočívá v tom, že útočník uživateli podsune aplikaci, která průběžně sleduje údaje o využití paměti přístroje a tyto údaje online zpřístupňuje útočníkovi. Ten může při znalosti toho, kolik paměti přesně zabere otevření různých zajímavých oken, monitorovat činnost oběti – nebo mu dokonce podsunout falešné okno přesně v okamžiku, kdy se má zobrazit pravé. Proti tak dobře načasovaného útoku má oběť jen mizivou šanci: s využitím popsaného mechanismu se týmu výzkumníků podařilo dosáhnout 92procentní úspěšnosti v prolamování zabezpečení přístupu k službě Gmail.

Hrozby v srpnu 2014 – svět

Hrozby v srpnu 2014 – Česká republika