Jak se ze zvukového souboru stal tichý útočník

Vážnou trhlinu v androidové komponentě Dolby DD+ Codec objevili bezpečnostní výzkumníci z týmu Google Project Zero. Povedlo se jim to už na podzim loňského roku. Google ji následně zařadil jako jedinou kritickou chybu, řešenou v rámci lednové vlny aktualizací pro rok 2026.

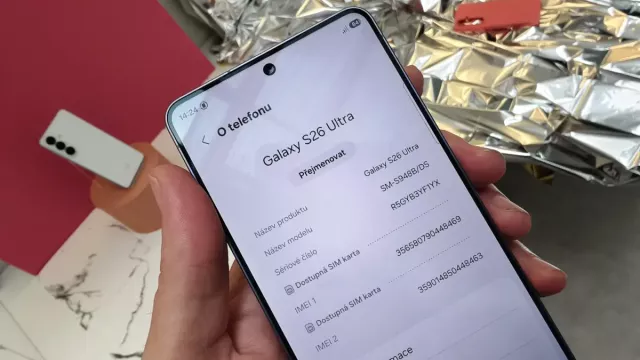

První záplaty dostaly už v prosinci vlastní telefony Pixel, zatímco ostatní výrobci a širší ekosystém Androidu se dočkali až nyní. Zákeřnost útoku, který aktuálně opravenou chybu zneužívá, spočívá v tom, že napadení a infiltrace škodlivého kódu na zařízení nevyžaduje žádnou interakci uživatele.

Mohlo by vás zajímat

Modrá obrazovka smrti ve Windows: Nemusí jít o chybu, ale o maskovaný útok. Ignorujte pokyny

Podstata problému je skrytá v kódu: Útok bez jediného kliknutí

Technicky se jedná o chybu přetečení bufferu v knihovně Dolby UDC. Zajímavé je, že běžný zvukový obsah tuto chybu nespustí. Útočník musí audio stream ručně a velmi precizně upravit, což podle samotné společnosti Dolby její standardní nástroje ani neumožňují.

Chyba je vysoce nebezpečná především z toho důvodu, že k jejímu zneužití uživatel nemusí vůbec nic udělat. Android totiž příchozí audio zprávy nebo přílohy automaticky dekóduje. Děje se tak například kvůli vytváření náhledů nebo přepisu řeči na text.

Škodlivý kód se spustí v momentě, kdy zpráva dorazí do zařízení, a to aniž byste soubor museli přehrát nebo na něj kliknout. Tím se dramaticky zvyšuje riziko úspěšného útoku. V tomto případě selhává základní poučka, která doporučuje neklikat na podezřelé odkazy.

V hodnocení závažnosti chyby panuje rozpor

Posouzení nebezpečnosti této chyby se liší pohled od pohledu. Společnost Dolby ji hodnotí jako středně závažnou s tím, že v běžném scénáři by mělo dojít maximálně k pádu přehrávače.

Google je však opačného názoru a v kontextu celého ekosystému Android ji označuje za kritickou. Zejména u telefonů Pixel může být tato chyba zneužita jako vstupní brána pro další útoky. Tento rozpor naznačuje, že v izolované knihovně může mít táž chyba jiný dopad než v systému, který automaticky zpracovává data z internetu.

Co všechno může útočník provést

Ačkoliv v reálném internetovém prostředí prozatím nebyly žádné útoky zaznamenány, potenciální dopady jsou alarmující. V ideálním případě by útočník mohl na zařízení spustit libovolný kód, navíc s vysokým systémovým oprávněním. To by mu de facto umožnilo převzít kontrolu nad zařízením.

Další hrozbou je únik citlivých dat přímo z paměti telefonu. Vzhledem k tomu, jak masivně je technologie Dolby v Androidu rozšířena, mohl by tento problém teoreticky zasáhnout miliardy zařízení po celém světě.

Podívejte se na vítěze testů Chip.cz pro rok 2025

Kdo především by se měl mít na pozoru

Ohroženi jsou prakticky všichni uživatelé Androidu, jejichž telefony využívají dotčené verze dekodéru Dolby. Situaci komplikuje tradiční roztříštěnost systému. Zatímco Google své Pixely opravil rychle, u jiných značek může doručení bezpečnostní záplaty trvat týdny i měsíce.

Zvlášť ostražití by měli být správci firemních sítí a lidé pracující v citlivých oblastech, jako je bankovnictví nebo státní správa. Tam může mít úspěšné napadení telefonu fatální následky.

Jak se účinně bránit

Jedinou skutečně účinnou obranou vůči objevenému typu hrozby je co nejrychlejší aktualizace systému. V nastavení telefonu si zkontrolujte úroveň zabezpečení a soustřeďte se na aktualizace, označené datem leden 2026 nebo novější.

Pokud máte starší zařízení, pro které už výrobce aktualizace nevydává, doporučuje se zvážit jeho výměnu – a to zejména, pokud ho používáte k přístupu k důležitým účtům, službám a aplikacím.

Ve firemním prostředí je pak klíčové ověřit přes systémy pro správu mobilních zařízení, která z nich už záplatu mají a která nikoliv.

Objevená chyba a rychlá reakce Google opět potvrzuje, že nejdůležitějším bezpečnostním prvkem Androidu není jen opatrnost při surfování, ale především rychlost, s jakou výrobce dokáže doručit opravu do vašeho smartphonu.

Zdroj: Security Week, Android Headlines