Aktéři hrozeb jsou známí tím, že se vydávají za populární značky, aby oklamali uživatele. V nedávné malvertisingové kampani firma Malwarebytes zaznamenala na Googlu škodlivou reklamu na program KeePass, což je známý open-source správce hesel.

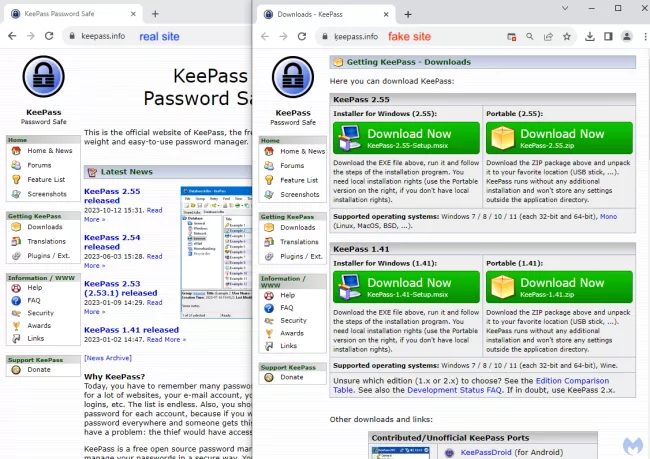

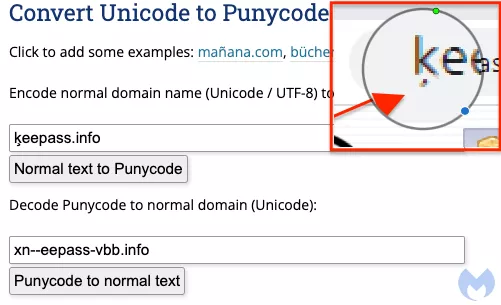

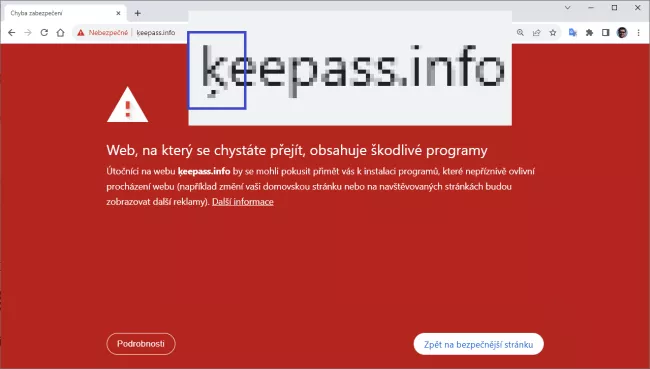

Aktéři hrozeb si zaregistrovali napodobeninu názvu domény keepass.info a použili Punycode, který umožňuje překlad řetězce znaků kódovaných prostřednictvím Unicode do jednoduché ASCII podoby, aby ji vydávali za skutečný web KeePass. Rozdíl mezi oběma weby je vizuálně tak nepatrný, že nepochybně oklamal mnoho lidí.

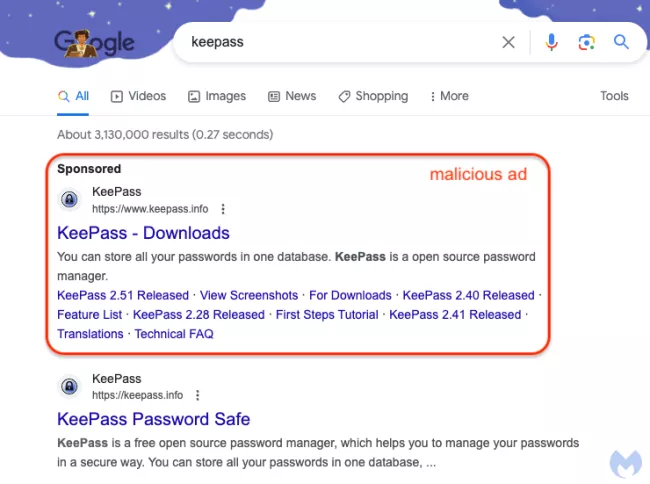

Škodlivá reklama se zobrazila, pokud uživatelé do vyhledávače Google zadali název populárního open-source správce hesel "keepass". Reklama byla velmi klamavá, protože obsahovala i oficiální logo Keepass, oficiální URL adresu a zobrazila se ještě před organickým výsledkem vyhledávání legitimní webové stránky. Při pouhém pohledu na reklamu neměli uživatelé tušení, že je škodlivá.

Uživatelé, kteří na reklamu klikli, byli přesměrováni přes maskovací službu na falešnou stránku https://xn--eepass-vbb[.]info. Aktéři hrozby zřídili dočasnou doménu na adrese keepasstacking[.]site, která prováděla podmíněné přesměrování na konečný cíl. Pokud stánku otevřete, vypadá velmi věrně a jediný rozdíl je ve znaku „ķ“ (všimněte si tečky pod k).

Mohlo by vás zajímat

Uživatelé Office 365 cílem phishingu

Sofistikovaná hrozba

Zatímco Punycode s internacionalizovanými názvy domén používají aktéři hrozeb k phishingu obětí již řadu let, ukazuje se, jak efektivní zůstává možnost vydávat se za nějakou známou značku prostřednictvím malvertisingu, tedy použití online reklamy k šíření malwaru. Uživatelé jsou nejprve oklamáni prostřednictvím reklamy na Googlu, která vypadá zcela legitimně, a poté ještě jednou prostřednictvím napodobeniny domény.

Malvertising ve vyhledávačích je stále sofistikovanější. Pro koncové uživatele to znamená, že je aktuálně velmi důležité dávat velký pozor na to, odkud programy stahují a jakým stránkám by se měli vyhnout. Tento incident už byl nahlášen Googlu, takže pokud byste chtěli falešnou stránku zobrazit, objeví se varování.