Postkvantová kryptografie

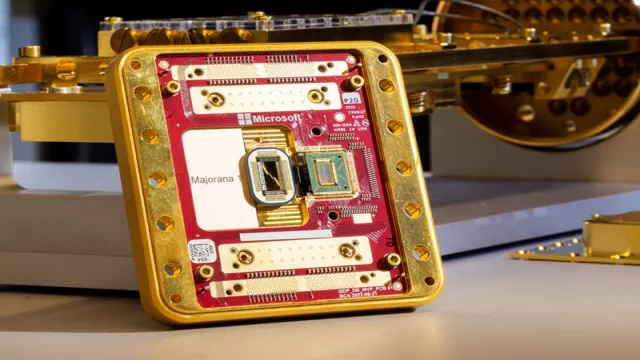

Zbraň budoucnosti, která tyto zavedené procesy rozbije, je kvantový počítač. Jeho vývoj postupuje pomaleji, než mnozí doufali. Kvantové bity (qubity) jsou křehká stvoření, a aby mohly počítat společně, musí být provázány. Všechny qubity předpokládají společný kvantový stav, což otevírá dosud nepředstavitelné výpočetní možnosti. Zatím to však funguje jen s několika desítkami qubitů, protože zejména kvantová korekce chyb se ukazuje jako kámen úrazu. Technický pokrok by však mohl velmi brzy přinést mnohem výkonnější kvantové počítače.

IBM plánuje představit první stroj s 4000 qubity již v příštím roce. Ještě se uvidí, zda budou všechny tyto qubity pracovat ve vzájemné synchronizaci současně – to by byl obrovský krok vpřed, který by již nyní mohl být využit k provádění mnoha vědeckých simulací a výpočtů. K prolomení běžných šifrovacích metod to však zatím stačit nebude: To by vyžadovalo miliony qubitů, z nichž velká část by byla zodpovědná za nezbytné kvantové opravy chyb.

Vzhledem k obrovskému výpočetnímu potenciálu kvantových počítačů však státní i soukromé subjekty již investují miliardy do vývoje základních technologií. Je jen otázkou času – možná jen necelých deset let nebo o něco málo více – než budou kvantové počítače dostatečně výkonné, aby překonaly některé v současnosti používané šifrovací metody.

Kvantově bezpečné šifrovací standardy

- ML-KEM: Module-Lattice-Based Key Encapsulation Mechanism Standard je protokol výměny klíčů založený na mřížce. Tento klíč pak lze použít běžnými symetrickými kryptografickými metodami, jako je například AES. ML-KEM bude k dispozici v různých verzích: jako ML-KEM-512, ML-KEM-768 a ML-KEM-1024, s rostoucí bezpečností a klesajícím výkonem.

- ML-DSA: Module-Lattice-Based Digital Signature Standard má zajistit kvantovou bezpečnost digitálních podpisů. Skládá se z řady algoritmů, které jsou také založeny na mřížkových metodách. Tento protokol dokáže velmi spolehlivě generovat a ověřovat digitální podpisy.

- SLH-DSA: Stateless Hash-Based Digital Signature Standard má podobnou funkci jako ML-DSA. Místo mřížkových algoritmů používá speciální hashovací tabulky, čímž se liší od ostatních dvou protokolů.

Ohrožené zabezpečení dat

„Ohroženy jsou zejména asymetrické metody šifrování a digitální podpisy,“ říká Dustin Moody. Pracuje v americkém Národním institutu pro standardy a technologie (National Institute of Standards and Technology – NIST), kde vede výzkumný projekt postkvantové kryptografie, jehož cílem je v konečném důsledku zajistit „kvantovou bezpečnost“ internetu.

Dnešní zabezpečení dat je založeno na kombinaci několika faktorů, které v době před zavedením kvantových počítačů nikdo nepředpokládal. Pro vytvoření bezpečných komunikačních kanálů se obvykle nejprve mezi dvěma stranami vygeneruje klíč asymetrickou metodou. Tyto postupy jsou obvykle pojmenovány podle svých zakladatelů a jsou známy jako „RSA“ nebo „Diffie-Hellmanova výměna klíčů“. Tento klíč pak může být ve druhém kroku použit k šifrování velkého množství dat. Dnes se k tomu obvykle používá „Advanced Encryption Standard“ neboli AES. Jedná se o symetrickou šifrovací metodu, která je vysoce odolná i vůči kvantovým útokům.

Podstata věci: běžné asymetrické metody výměny klíčů jsou obzvláště zranitelné kvůli své matematické konstrukci. Obvykle jsou založeny na matematickém problému faktorizace prvočísel: Je snadné vypočítat součin několika prvočísel a vygenerovat z něj velké číslo. Naopak určení prvočinitelů velmi velkého čísla je pro současné běžné počítače nesmírně časově náročné. „Nyní však existuje takzvaný Shorův algoritmus pro kvantové počítače, který umožňuje zjišťovat prvočinitele rychle, pokud je tedy kvantový počítač dostatečně výkonný,“ vysvětluje Moody.

Postkvantové algoritmy

Proto NIST před několika lety uspořádal velkou mezinárodní soutěž v postkvantové kryptografii, do které výzkumné ústavy z celého světa přihlásily nové algoritmy. „Z více než 80 analyzovaných algoritmů jsme nyní vybrali tři nejlepší, které se v budoucnu stanou internetovým standardem,“ říká Moody. Tyto tři postkvantové protokoly se nazývají ML-KEM, ML-DSA a SLH-DSA. Další, s označením FN-DSA, se v současné době dokončuje. Ve vývoji jsou ještě další dva postkvantové protokoly. Ty by mohly v budoucnu sloužit jako záloha, pokud by se u některého z nových protokolů objevily slabiny.

Z praktického hlediska jsou nové postupy stejně rychlé jako ty předchozí – vyžadují pouze malou dodatečnou šířku pásma. Namísto několika stovek bajtů pak výměna klíče vyžaduje několik tisíc bajtů. Jak Moody zdůrazňuje, proces výběru byl od počátku zcela transparentní a podíleli se na něm odborníci z mnoha zemí. Z matematického hlediska jsou nové šifrovací protokoly založeny na tzv. mřížkových nebo hashovacích algoritmech. Kvantový počítač pro ně nepředstavuje žádnou významnou výhodu.

Rychlá výměna je nutná

„Ale samozřejmě nemůžeme vyloučit, že někde zranitelnost stále existuje,“ vysvětluje Moody. Koneckonců, nové algoritmy zatím nemusely v praxi čelit zkušeným hackerům. Svou roli by zde mohly sehrát i takzvané útoky postranními kanály, i když jejich možnosti jsou v nových protokolech zohledněny.

Během přechodného období, kdy se budou protokoly měnit, je docela dobře možné kombinovat nový protokol s jedním z předchozích – zejména proto, že mnoho uživatelů nebude novým protokolům hned důvěřovat. Řeč je i o tzv. hybridních formách kryptografických algoritmů, které kombinují klasické a kvantově odolné algoritmy, což poskytne dodatečnou vrstvu bezpečnosti a usnadní přechod na nové standardy.

Zpravodajské služby ale i zločinci už teď shromažďují obrovské množství dat z internetu, aby je mohli v budoucnu pomocí nových počítačů dešifrovat. Jedná se o strategii tzv. zpětného prolomení (Harvest now, decrypt later), kdy útočník může již v současné době zaznamenávat šifrovanou komunikaci a dešifrovat ji až následně s příchodem kryptoanalyticky schopnějších kvantových počítačů. A i když je takový výkonný kvantový počítač ještě relativně daleko, je vhodné začít na kvantově bezpečné metody šifrování rychle přecházet. Příkladem ostatně jde i český NÚKIB, který jako první úřad v Česku zavedl pro zabezpečení komunikace mezi webovým prohlížečem a svou webovou aplikací kvantově odolnou kryptografii.

Zdroj: časopis Chip