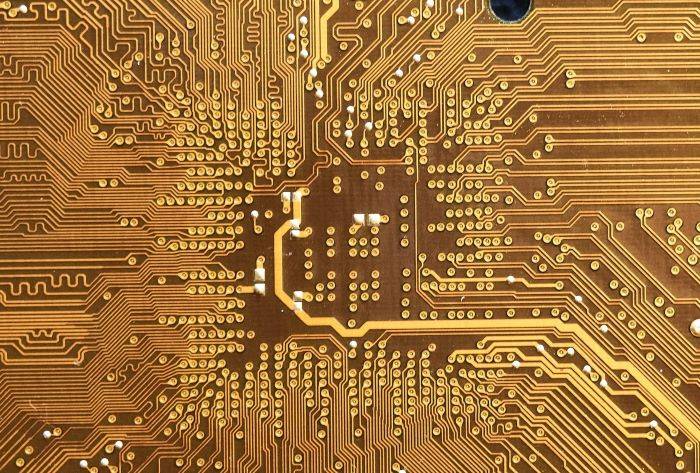

Bezpečnostní funkce TPM 2.0 (Trusted Platform Module) jsou nezbytnou podmínkou pro všechna zařízení, na kterých běží systém Windows 11. Jde o hardwarovou technologii, která operačním systémům poskytuje bezpečné kryptografické funkce, které by měly být odolné proti manipulacím.

Lze ji využít k ukládání krytpografických klíčů, hesel a dalších citlivých dat. Jakákoliv zranitelnost, která se objeví v souvislosti s její implementací, je tak důvodem k velkým obavám.

Nové zranitelnosti v TPM 2.0 objevili dva bezpečnostní experti z Quarklabu a konstatovali, že jimi mohou být postiženy miliardy zařízení.

Zranitelnosti jsou vedeny pod identifikátory CVE-2023-1017 a CVE-2023-1018. Kromě počítačů se systémem Windows jsou velmi pravděpodobně postiženy i počítače s Linuxy a Chrome OS.

Zranitelnosti v bezpečnostní technologii TPM 2.0: v ohrožení jsou citlivá data a kryptografické klíče

Ač se technologie TPM 2.0 vryla do paměti uživatelů především v souvislosti s hardwarovými požadavky Windows 11, pracují s ní i jiné operační platformy. I ty jsou tedy uvedenými zranitelnostmi potenciálně ohroženy. | Zdroj: Patrik Kernstock/Unsplash

Obě chyby zneužívají způsob, jakým specifikace zpracovává parametry některých příkazů čipu TPM. Autentizovanému místnímu útočníkovi to umožňuje manipulaci odesláním škodlivých příkazů, kterými spustí kód v čipu TPM.

Podle bezpečnostního bulletinu skupiny Trusted Computing Group (TCG), která stojí za bezpečnostní komponentou TPM 2.0, by to mohlo vést k vyzrazení informací nebo nechtěnému udělení oprávnění.

Řešením pro dotčené poskytovatele a výrobce je přejít na opravenou verzi specifikace, která je jednou z následujících možností:

– TMP 2.0 v1.59 Errata version 1.4 nebo vyšší,

– TMP 2.0 v1.38 Errata version 1.13 nebo vyšší,

– TMP 2.0 v1.16 Errata version 1.6 nebo vyšší.

Jediným významným OEM výrobcem, který vydal bezpečnostní upozornění týkající se obou zmíněných chyb v čipech TPM, je Lenovo. Varoval, že CVE-2023-1017 se týká některých jeho systémů s čipy Nuvoton TPM 2.0.

Uživatelům se doporučuje omezit přístup k zařízení pouze důvěryhodným osobám, používat pouze podepsané aplikace od renomovaných poskytovatelů a instalovat aktualizace firmwaru jakmile jsou pro používaná zařízení dostupná.

TPM tvoří prostor s vysokým zabezpečením, který by měl být teoreticky chráněn i před malwarem, který by mohl v zařízení běžet. Praktický dopad těchto zranitelností by tak uživatelé neměli ignorovat ani podceňovat.

Zdroj: Bleeping Computer