Hned v úvodu ale pro vás máme dobrou zprávu – podle analýzy není Česká republika mezi zeměmi zasaženými špionáží Regin. I přesto není vhodné brát tuto hrozbu na lehkou váhu – vzhledem k povaze hrozby není vyloučené, že by se v budoucnu mohla objevit i u nás.

Analytici Kaspersky Lab si všimli malwaru Regin na jaře 2012. Naznačoval, že je součástí sofistikované kybernetické špionážní kampaně. Během následujících tří let jej sledovali po celém světě. Čas od času se objevily vzorky, které spolu ale nesouvisely, měly šifrované funkce a postrádaly kontext. Bližší analýza Kaspersky Lab poté ukázala, že Regin není jen jediný škodlivý program, ale celá platforma, balíček softwaru, skládající se z řady modulů, které byly schopny infikovat celé sítě organizací a získat plnou kontrolu na všech možných úrovních. Účelem kampaně Regin je sbírání tajných dat z napadených sítí a provádění dalších typů útoků. Metoda ovládání napadených sítí je velmi vyspělá. Kaspersky Lab sledovala několik napadených organizací v jedné zemi, ale jen jedna z nich byla naprogramována tak, aby komunikovala s kontrolním serverem útoku v jiné zemi. Všechny oběti útoku Regin v regionu však byly propojeny sítí na bázi peer to peer VPN a mohly mezi sebou komunikovat. Díky tomu mohli útočníci udělat z mnoha napadených organizací jednu velkou oběť, posílat příkazy a krást informace skrze jediný přístupový bod. Podle analytiků tak bylo možné operovat v utajení mnoho let bez jakéhokoliv podezření. Nejoriginálnější a nejzajímavější funkcí platformy Regin je schopnost zaútočit na GSM sítě. Útočníci byli schopni získat údaje, které jim umožnily ovládat GSM buňky v síti velkého mobilního operátora. To znamená, že mohli mít přístup k informacím, které hovory procházejí danou buňkou, poté je přesměrovat do jiných buněk, aktivovat vedlejší buňky a provádět další činnosti. V současnosti je Regin jedinou známou kampaní schopnou provádět takové operace.

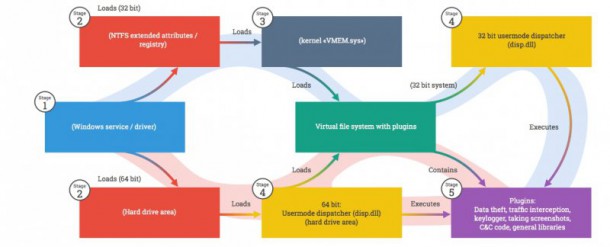

Zásadním problémem je, že malware využívaný v kampani využívá celou řadu polymorfních technik, které umožňují malwaru skrytí v systému. Infikování systému probíhá v několika fázích, přičemž na 64bitových systémech je jeho odhalení komplikovanější. Uživatelé 32bitových Windows mohou infekci odhalit i podle následujících souborů:

- %SYSTEMROOT%system32nsreg1.dat

- %SYSTEMROOT%system32bssec3.dat

- %SYSTEMROOT%system32msrdc64.dat

Zde můžete vidět, jak vypadají jednotlivé fáze infekce:

Stručný přehled zjištění kompletních analýzy:

- Mezi hlavní oběti patří telekomunikační operátoři, vlády, finanční instituce, výzkumné organizace, nadnárodní politické orgány a jednotlivci zapojení do pokročilého matematického či kryptografického výzkumu.

- Oběti se nacházejí v Alžírsku, Afghánistánu, Belgii, Brazílii, Fidži, Německu, Íránu, Indii, Indonésii, Kiribati, Malajsii, Pákistánu, Sýrii a Rusku.

- Platforma Regin se skládá z mnoha škodlivých nástrojů schopných kompromitovat celou síť napadené organizace. Využívá komplexní metodu komunikace mezi infikovanou sítí a C&C servery, umožňující vzdálené ovládání a přenos dat ve vysokém utajení.

- Jeden modul platformy Regin umí monitorovat ovládání základních stanic GSM a sbírat data o buňkách GSM a infrastruktuře sítě.

- Během jediného měsíce, konkrétně dubna 2008, útočníci nasbírali administrátorské údaje, které jim umožnily manipulovat GSM síť v jedné ze zemí na Blízkém východě.

- Jedny z prvních vzorků malwaru Regin se objevily už v roce 2003.

Kompletní analýzu Kaspersky Lab najdete na webu Securelist.com.