Řídící servery útočníků k tomu používají službu Tor Hidden Services (skryté služby), díky čemuž dokážou utajit skutečné umístění serveru, a tím pádem významně zkomplikovat jeho odhalení, zablokování a odstranění bezpečnostními výzkumníky či policejními složkami.

V případě trojanu Win32/Atrax.A jde zřejmě o úplně nový škodlivý kód, který byl vytvořen v červenci. Nasvědčují tomu informace ze souboru, které udávají jeho vznik. K infikování počítačů používá e-mailem šířenou přílohu, která se maskuje za PDF soubor. Ve skutečnosti však jde o downloader, jehož úkolem je připojit se na stránku kundenservice-paypal.com, ze které do počítače stáhne trojský kůň Atrax.A. Stránka kundenservice-paypal.com nijak nesouvisí se známým platebním systémem PayPal a byla zaregistrována také v červenci. Eset však nevylučuje, že Atrax.A používá ke svému šíření i jiné metody.

Trojský kůň se pokouší skrýt nejen svůj řídící server ale i sebe - například před bezpečnostními výzkumníky. Atrax.A průběžně zjišťuje, zda právě není analyzován – taková analýza většinou probíhá na virtuálním počítači, a právě těm se Atrax.A vyhýbá. Pluginy stažené z řídícího serveru potom ukládá trojan na disk v zašifrované formě. K šifrování používá jedinečné identifikátory přístroje DigitalProductID a MachineGUID. „To znamená, že když nám takto zašifrovaný plugin pošle někdo k analýze, bez těchto identifikátorů ho nedokážeme rozšifrovat, a tedy analyzovat,“ říká Petr Šnajdr, bezpečnostní odborník spoločnosti Eset. Při analýze našel Eset dva odlišné typy pluginů. První z nakaženého počítače odesílá vyplněné online formuláře, do kterých uživatel vpisuje například osobní údaje. Druhý zase z počítače krade hesla. „Tor Hidden Service protokol je účinným způsobem, jak vytvořit anonymní spojení s řídícím serverem, pro krádeže velkých objemů dat je však příliš pomalý,“ dodává k odesílání údajů Petr Šnajdr.

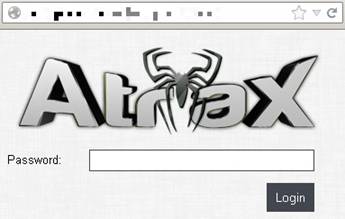

V průběhu zkoumání tohoto trojského koně se Esetu podařilo získat přístup k řídícímu panelu serveru, který vypadá následovně:

Na základě nápisu na této vstupní bráně se Eset rozhodl pojmenovat trojana jako Win32/Atrax.A.

Druhým objeveným škodlivým kódem je Win32/Agent.PTA. Jde o staršího trojského koně, kterého Eset registruje od roku 2012. To, že zneužívá Tor Hidden Services je však novinkou. Win32/Agent.PTA dokáže z infikovaného přístroje odesílat vyplněné online formuláře a také na něm aktivovat funkci, díky níž ho může útočník využívat k surfování na webu. Tvůrci nebo majitelé škodlivého kódu potom mohou za pomoci ukradených údajů například z internetového bankovnictví uskutečnit transakci přímo s využitím prohlížeče své oběti, takže se na straně banky nespustí výstražný signál, který by byl aktivován například poté, kdyby se k českému účtu přihlásil jeho majitel nečekaně z Mexika.

Kompletní analýzu obou trojanů najdete na blogu WeLiveSecurity.com.