Jak AsyncRAT funguje?

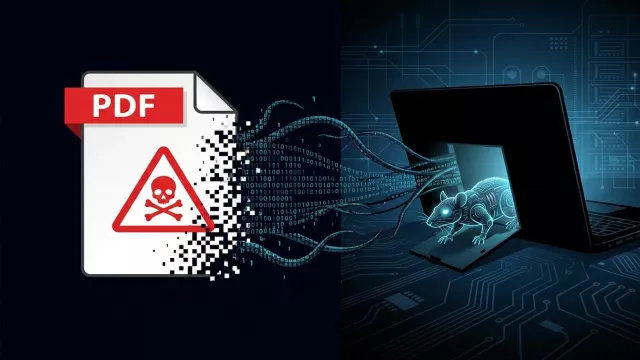

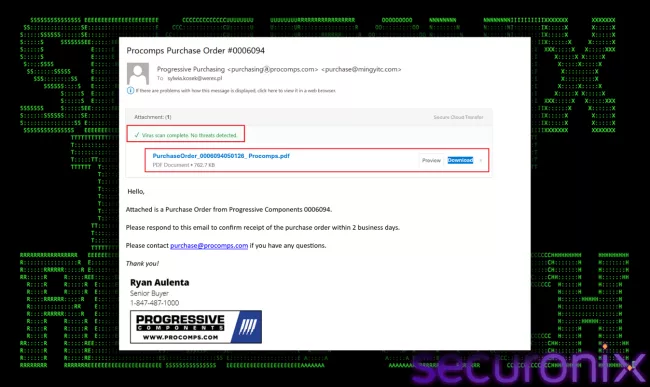

Celý řetězec infekce je poměrně dlouhý, ale každý krok vypadá natolik legitimně, že snadno unikne běžným kontrolám. Oběti dostanou phishingový e-mail vypadající jako rutinní obchodní zpráva a snažící se tvářit, že pochází od skutečné společnosti. Často jde o objednávky nebo faktury.

E-mail neobsahuje přímo přílohu. Místo toho odkazuje na soubor umístěný na IPFS (InterPlanetary File System), na decentralizovaném úložném systému, který je stále častěji zneužíván v phishingových kampaních. Tento obsah je totiž těžší odstranit a lze k němu přistupovat přes běžné webové brány.

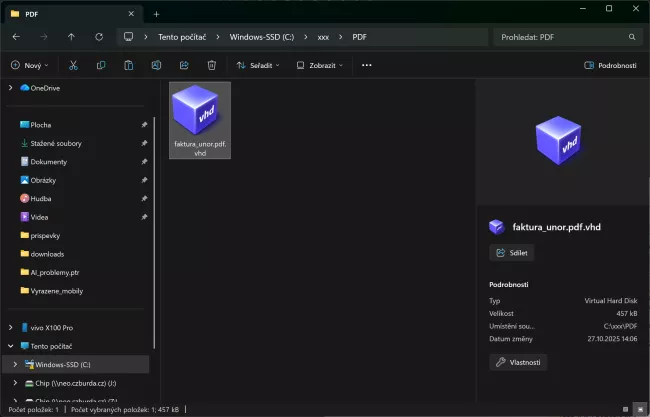

Odkazovaný soubor má sice název i ikonu PDF souboru, ve skutečnosti se však jedná o soubor virtuálního pevného disku (VHD). Když na něj uživatel dvakrát klikne, Windows ho připojí jako nový disk (například disk E:) místo otevření prohlížeče dokumentů. Připojování VHD souborů je naprosto legitimní funkce Windows, což činí tento krok méně podezřelým.

Sofistikovaná technika útoku

Uvnitř připojeného disku se nachází to, co vypadá jako očekávaný dokument, ale ve skutečnosti jde o skript pro Windows (WSF - Windows Script Host). Když ho uživatel otevře, Windows spustí kód z tohoto souboru místo zobrazení PDF.

Po několika kontrolách, které mají zabránit analýze a detekci, skript vloží škodlivý kód AsyncRAT do důvěryhodných procesů podepsaných Microsoftem, jako jsou RuntimeBroker.exe, OneDrive.exe, taskhostw.exe nebo sihost.exe. Malware tak nikdy nezapíše skutečný spustitelný soubor na disk. Žije a běží výhradně v paměti uvnitř těchto legitimních procesů, což značně ztěžuje detekci a následnou forenzní analýzu.

Jaká rizika hrozí?

Pro uživatele může napadení tímto phishingovým e-mailem znamenat:

- Krádež uložených i zadávaných hesel, včetně přístupů k e-mailu, bankovnictví a sociálním sítím. Únik důvěrných dokumentů, fotografií nebo jiných citlivých souborů přímo ze systému.

- Sledování prostřednictvím pravidelných snímků obrazovky nebo, pokud je to nakonfigurováno, zachycení obrazu z webové kamery.

- Využití napadeného počítače jako odrazového můstku pro útoky na další zařízení ve stejné domácí nebo firemní síti.

Jak se chránit?

Protože detekce může být obtížná, je zásadní, aby uživatelé aplikovali určité postupy a kontroly:

- Neotevírejte e-mailové přílohy, dokud neověříte u důvěryhodného zdroje, že jsou legitimní.

- Ujistěte se, že vidíte skutečné přípony souborů. Systém Windows bohužel umožňuje uživatelům přípony skrýt. Takže když je soubor ve skutečnosti nazván faktura.pdf.vhd, uživatel uvidí pouze faktura.pdf.

- Používejte aktualizované antivirové řešení, které dokáže detekovat malware skrývající se v paměti.

Mohlo by vás zajímat

Kladivo na deepfake. Nový nástroj Avastu odhalí falešná videa dřív, než vás stihnou obelhat

Zapněte si Zobrazení přípon souborů ve Windows

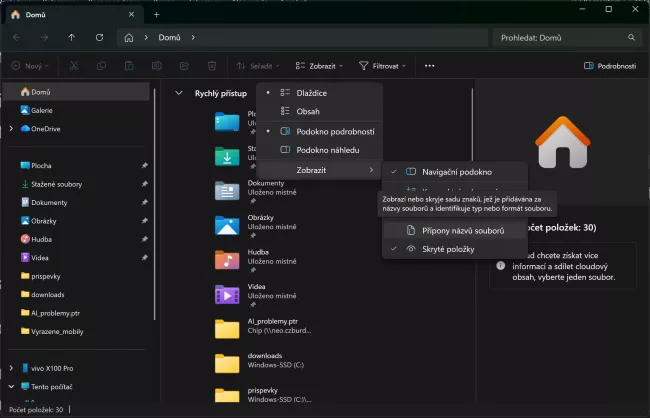

Pro odhalení těchto podvodů je dobré vidět skutečné přípony souborů. Pro jejich zobrazení ve Windows 10 a 11 postupujte takto:

Otevřete Průzkumník (klávesa Windows + E).

Ve Windows 10 vyberte Zobrazit a zaškrtněte políčko Přípony názvů souborů. Ve Windows 11 najdete tuto možnost v Zobrazit > Zobrazit > Přípony názvů souborů. Případně vyhledejte Možnosti Průzkumníka souborů a odškrtněte Skrýt přípony souborů známých typů.

Proč je tento útok nebezpečný?

Moderní malwarové kampaně se stále více spoléhají na důvěryhodné formáty souborů, zneužívání skriptů a provádění v paměti, aby obešly tradiční bezpečnostní kontroly. Místo doručení jediného škodlivého binárního souboru nyní útočníci konstruují řetězce provádění, ve kterých každá jednotlivá komponenta vypadá neškodně při izolované analýze.

V tomto konkrétním řetězci infekce doručí malware AsyncRAT jako zašifrovaný shellcode rezidentní v paměti a výrazně tak zvyšuje jeho nenápadnost. Škodlivý kód se nikdy neobjeví na disku v rozpoznatelné spustitelné formě a běží v kontextu důvěryhodných procesů Windows. Tento model provádění bez souborů činí detekci a forenzní rekonstrukci podstatně obtížnější.

Zdroj: Securonix, Malwarebytes, Cyber news, The hacker news