Když malware „vidí“ obrazovku

Novým typem trojského koně jsou zasaženy především mobilní hry. Jde o svého druhu první výskyt škodlivého kódu, který systematicky využívá strojové učení k vizuální identifikaci reklamních ploch a automatické interakci s nimi.

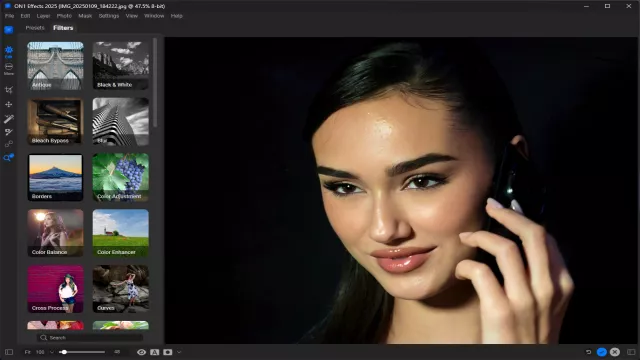

Na rozdíl od klasického reklamního malwaru škodlivý kód analyzuje reklamní stránky pomocí rozpoznávání obrázků a knihovny TensorFlow. Jde o java-scriptovou knihovnu, kterou vyvinul Google.

Mohlo by vás zajímat

Uživatelé Androidu přijdou o část svobody. Čeká je omezení externích aplikací a otravná varování

Trojan umí dva provozní režimy: Automatický a dálkový

Podle výsledků analýz bezpečnostní firmy Dr.Web se škodlivý software šíří prostřednictvím obchodu s aplikacemi Xiaomi GetApps, a to převážně v nevinně vypadajících hrách. Skrytý prohlížeč, založený na WebView, v takzvaném „fantomovém“ režimu načte cílovou stránku. Součástí je i skript pro reklamní interakce.

Po načtení vytrénovaného modelu ze vzdáleného serveru se na virtuální obrazovku umístí skrytý prohlížeč a pořizují se snímky obrazovky pro TensorFlow. Trojan tak analyzuje a identifikuje relevantní prvky, a simuluje přesné klepnutí uživatele – dokáže to i u dynamických reklam, vložených pomocí iFrame nebo videa.

Ve druhém režimu („Signalling“) malware živě přenáší obsah obrazovky skrytého prohlížeče přes WebRTC strůjcům útoku. Ti pak mohou v reálném čase provádět akce, jako je psaní, posouvání nebo vkládání textu. Interakci je kvůli tomu ještě těžší rozpoznat. Navíc ji lze flexibilně přizpůsobit různému rozložení stránek.

Pozor na hry, neoficiální „mod“ aplikace a messengery

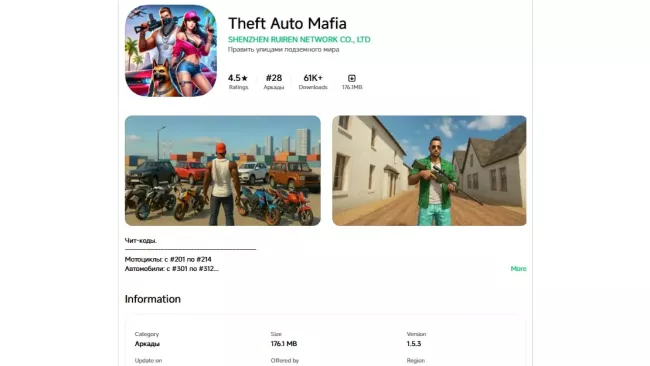

Analytici z Dr.Web odhalil škodlivý software v několika hrách, nabízených na aplikační platformě GetApps od Xiaomi. Jde například o následující tituly:

- Theft Auto Mafia – 61 000 stažení,

- Cute Pet House – 34 000 stažení,

- Creation Magic World – 32 000 stažení,

- Amazing Unicorn Party – 13 000 stažení,

- Open World Gangsters – 11 000 stažení,

- Sakura Dream Academy – 4 000 stažení.

Aplikace jsou nejprve k dispozici bez škodlivého kódu a teprve později jsou prostřednictvím aktualizací doplněny o komponenty trojských koní.

Mohlo by vás zajímat

Falešné okno jako past na hesla. Tímto jednoduchým testem zjistíte, že se vás útočníci snaží napálit

Současně se infikované soubory APK šíří na stránkách třetích stran, například Apkmody a Moddroid. Často jde o „modifikace“ populárních služeb, jako jsou Spotify, YouTube, Deezer nebo Netflix, které údajně mají odemčené prémiové funkce. Podle výzkumníků je kompromitováno mnoho aplikací konkrétně na Moddroidu, a dokonce jsou umístěné v rubrice „Editor’s Choice“.

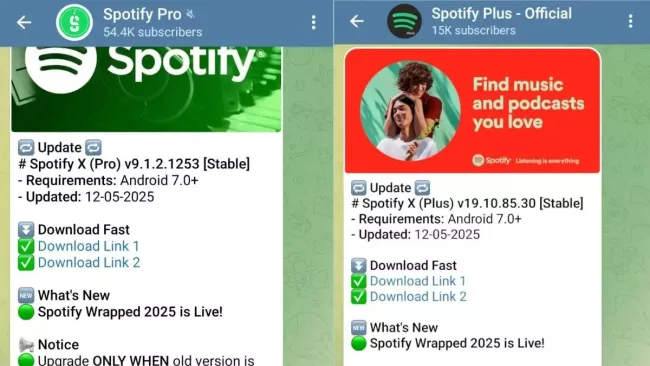

Infikované instalační soubory se navíc šíří i prostřednictvím kanálů Telegram a serveru Discord. Buďte obezřetní u názvů jako „Spotify Pro“, „Spotify Plus – Official“ nebo „Spotify X“. Mnohé z těchto aplikací částečně funguje tak, jak mají ve svém popisu. Uživatelé jim proto důvěřují a neočekávají nic zlého.

Jaké to má pro nás důsledky?

Podvodná klikání probíhají ve skrytém WebView na virtuální obrazovce. Na zařízení si toho vůbec nevšimnete. K přímé krádeži dat sice nedochází, nicméně kampaně podvodného klikání jsou pro kyberzločince finančně atraktivní.

Infekci popsaným typem trojského koně poznáte především kvůli zvýšené spotřebě baterie, rychlejšímu stárnutí baterie a rostoucím nákladům na datový přenos – často bez zjevné souvislosti.

Bezpečnostní výzkumníci uživatelům Androidu doporučují, aby pokud možno instalovali aplikace pouze z důvěryhodných zdrojů, jako je Google Play. Zejména je potřeba zbystřit u „modifikovaných“ verzí populárních aplikací, které slibují bezplatný prémiový přístup nebo doplňkové funkce.

Kdo již nainstaloval příslušné mody nebo hry z neoficiálních zdrojů, měl by je raději odstranit. Vyplatí se zkontrolovat zařízení na přítomnost malwaru a v budoucnu se vyvarovat alternativních obchodů s aplikacemi a odkazů ke stažení z kanálů Telegram nebo Discord.

Zdroj: Bleeping Computer, Dr.Web